Por padrão todo fortigate vem configurado com o usuário admin e nenhuma senha, ou seja, para acessar é só colocar o usuário admin e na senha não coloque nada, após isso aperte enter.

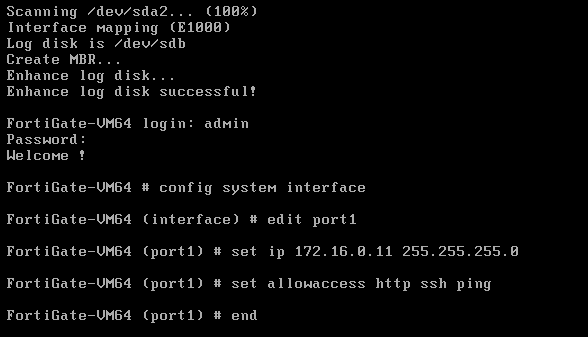

Acessando o modo de configuração de interfaces.

# config system interface

Selecionando a porta que deseja configurar o ip e acesso via ssh,http e etc.

# edit port1

#set ip 172.16.0.11 255.255.255.0

# set allowaccess http ssh ping

Para sair do modo de configuração das interfaces e salvar as configurações.

#end

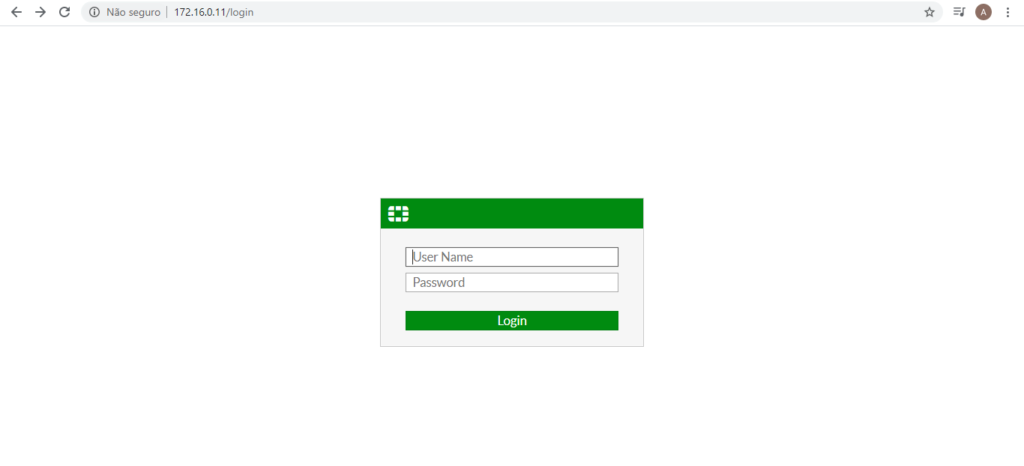

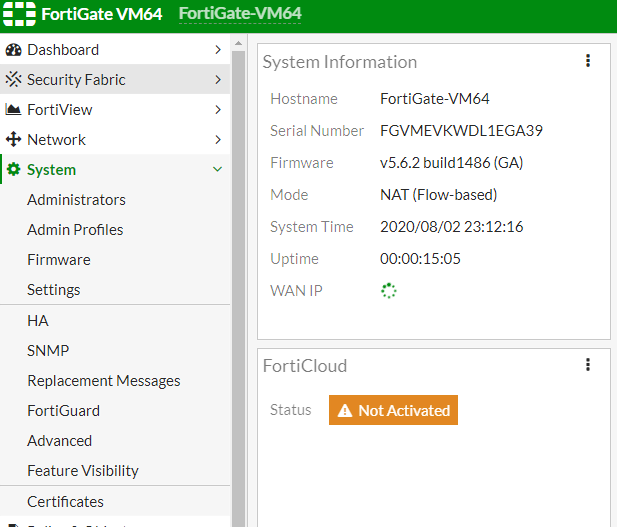

Depois de efetuar essas configurações vá até o navegador e digite o IP do fortigate “172.16.0.11” para acessar o mesmo via web.

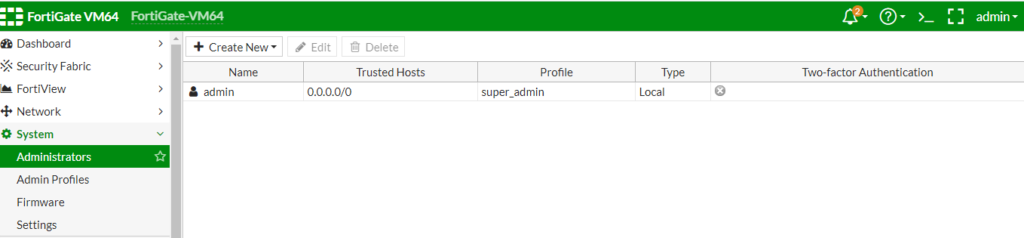

Gerenciamento de usuários

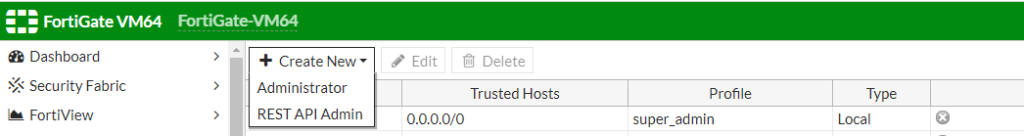

No firewall fortigate temos dois tipos de usuários, o administrador e o comum, para ter acesso aos usuários do fortigate vá até a aba “System” e selecione a opção “Administrators”.

Por padrão já temos o usuário “admin criado.

Não é recomendável deixar o usuário “admin” ativo, pois é o usuário padrão e pode ser um possível alvo de ataques de segurança para terem acesso ao firewall, o recomendado é criar um novo usuário. Para criar um novo usuário clique na opção “Create New” e selecione a opção “Administrator”.

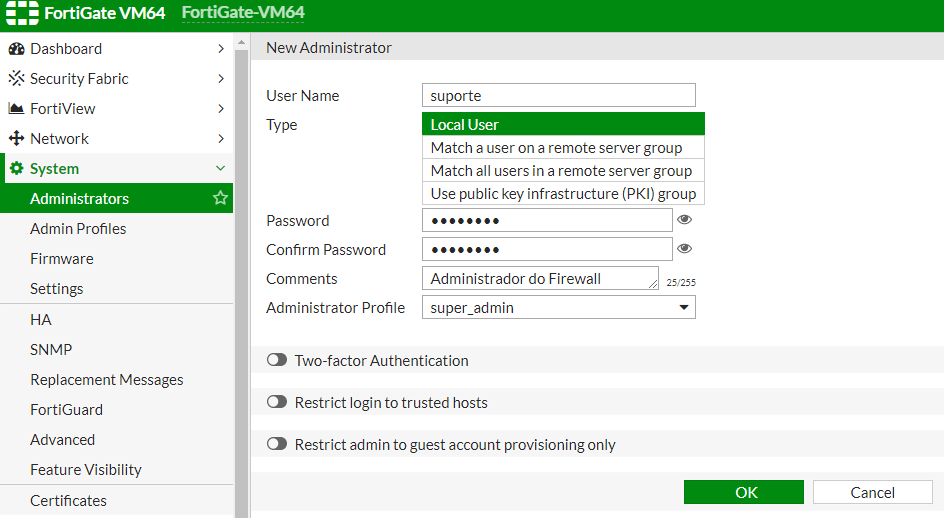

Agora é só colocar o nome do usuário, tipo “Local User”, senha, e o perfil “super_admin”, conforme mostrado na imagem abaixo.

Após isso, o novo usuário estará criado e agora é só logar no fortigate com o novo usuário e assim poderá desativar ou excluir o usuário admin. Se optar em deixar usuário Admin altere a senha do mesmo.

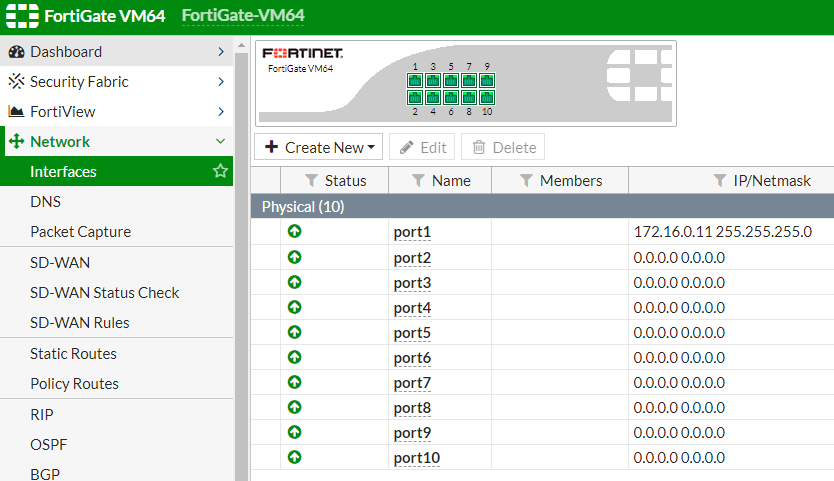

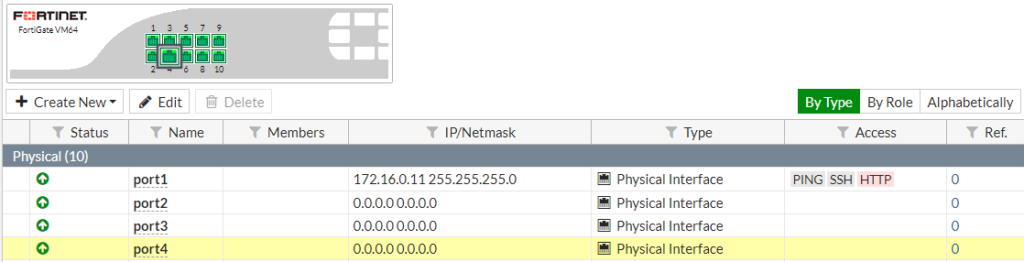

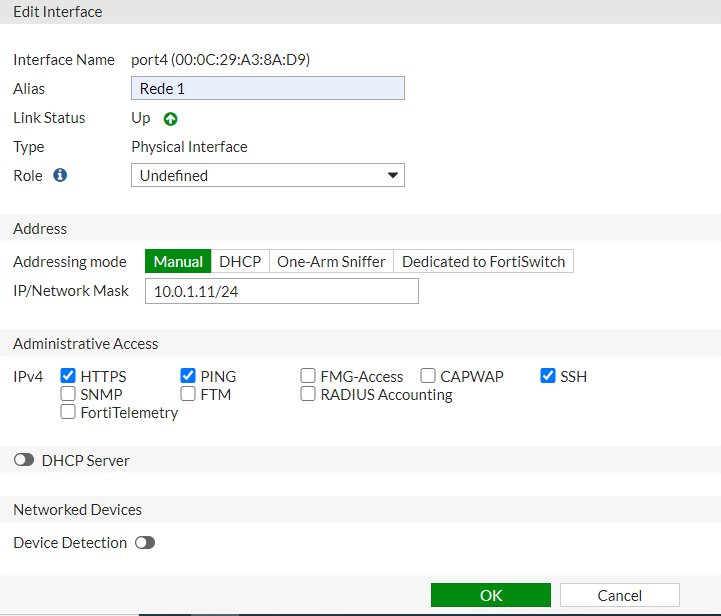

Configuração de interfaces do Fortigate

Para configurar as interfaces do Fortigate é preciso ir até a aba “Network” e selecionar a opção Interfaces.

Para configurar uma interface é só clicar em cima da interface selecionada e clicar em “Edit”.

Depois é só colocar o “Alias” da interface, o seu IP e máscara e liberar os acessos administrativos, ssh, https, ping, para esta interface e clicar em ok para salvar.

Neste exemplo configuramos um IP de forma estática para configurarmos em DHCP é só selecionar esta opção que automaticamente ele irá adquirir o IP via DHCP.

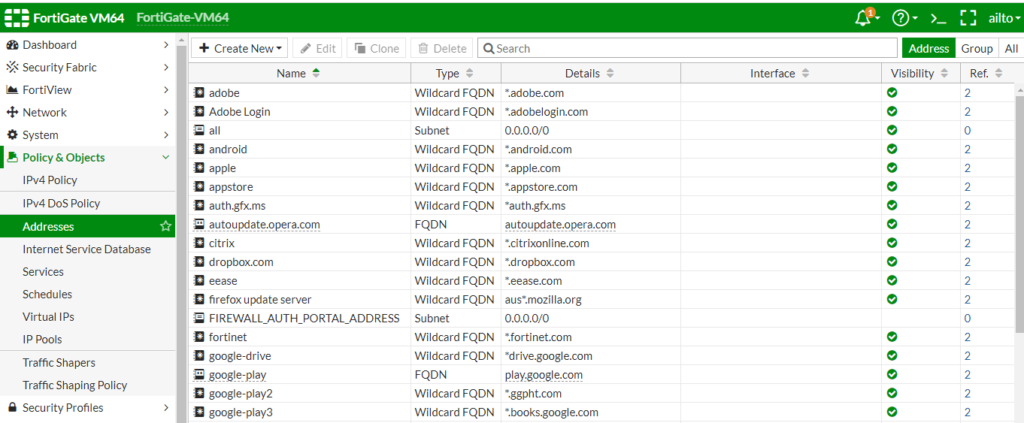

Objetos e Serviços

Objetos são referências do firewall, para que ele possa funcionar você irá colocar o nome para um objeto e apontá-lo para um endereço de host ou rede ou regras do firewall, SNAT, DNAT e etc.

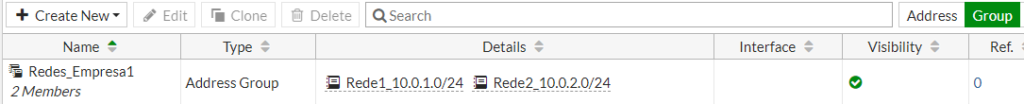

Como criamos um objeto, vamos até a opção “Policy & Objects” e selecionar a opção “Addresses”.

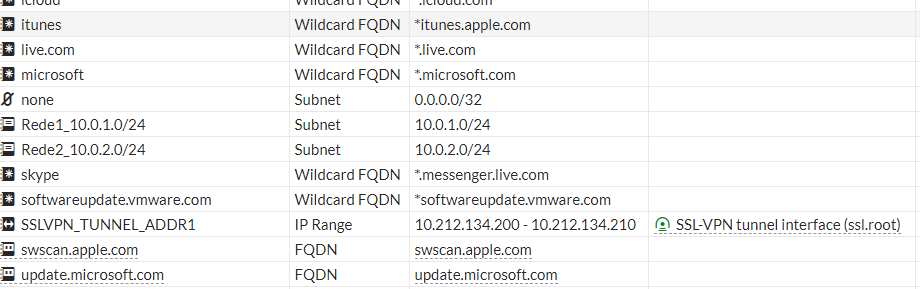

Vemos também que por padrão o Fortigate já nos traz vários objetos configurados.

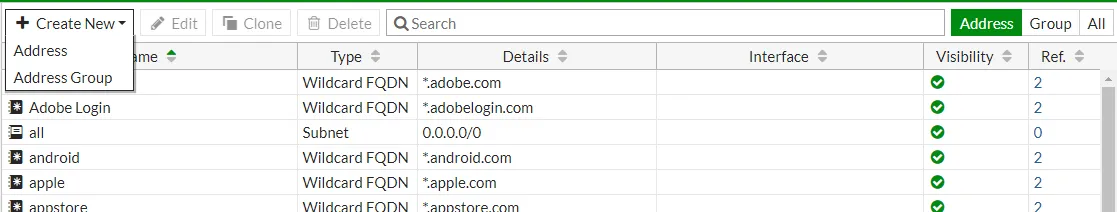

Para criar um endereço é só clicar em “Create New” e selecionar a opção Address.

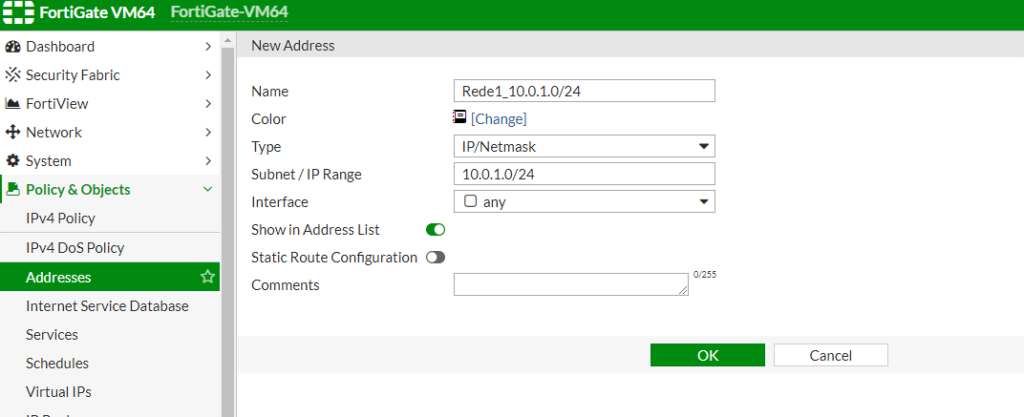

Iremos criar um objeto que fará um apontamento para a rede 10.0.1.0/24, colocar o nome do nosso objeto e o endereço IP, máscara da rede e clicar em ok.

Após isso, o nosso objeto da rede 10.0.1.0/24 foi criado e estará pronto para ser utilizado nas regras.

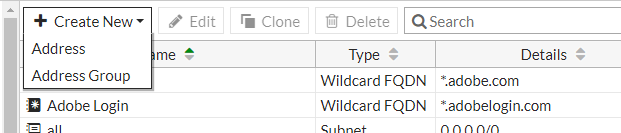

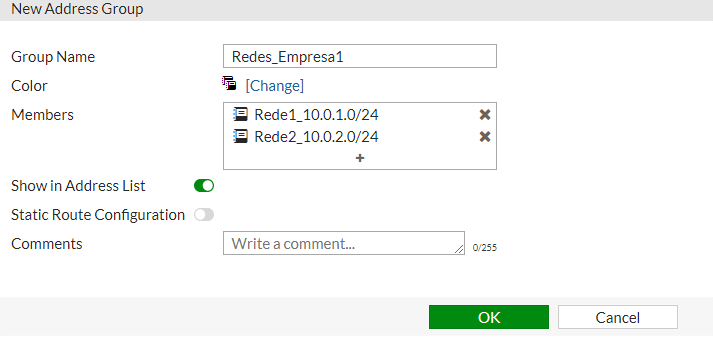

Também podemos criar grupos com os objetos, para criar um grupo de objetos é só clicar em “ Create New” e selecionar a opção “Address Group”.

Neste exemplo iremos criar um grupo com dois objetos, duas redes de uma empresa, é só colocar o nome do grupo e os objetos que farão parte deste grupo.

Em seguida clique em “ok” e nosso grupo estará criado com sucesso.

Agora também quando formos criar uma nova regra podemos utilizar este grupo, que já possui as duas redes da empresa.

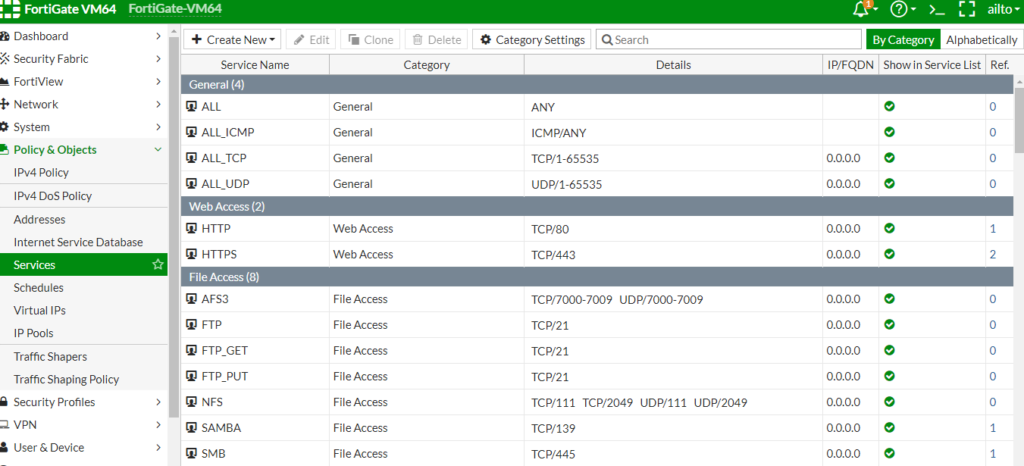

Em serviços, temos todos os serviços que podem ser utilizados em uma rede, DNS, IMAP, HTTP, HTTPS, e por padrão o fortigate traz quase todos os serviços e portas prontos.

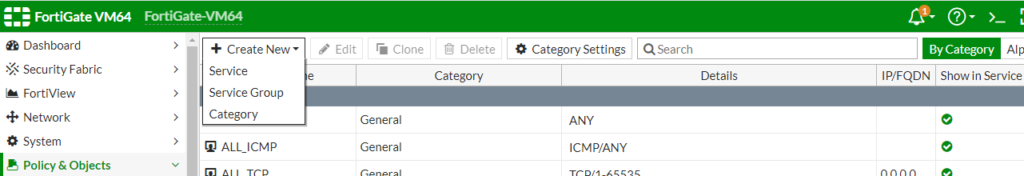

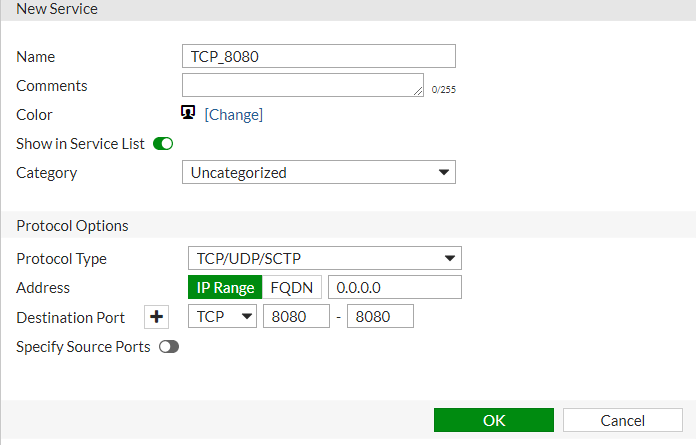

Se precisarmos de um serviço que não esteja nessa grande lista fornecida pelo firewall, é só criar uma clicando em “Create New” e “Service”.

Em seguida é só colocar o nome do serviço, selecionar o tipo de protocolo e selecionar a porta.

Em seguida clique em ok, e nosso novo serviço estará pronto.

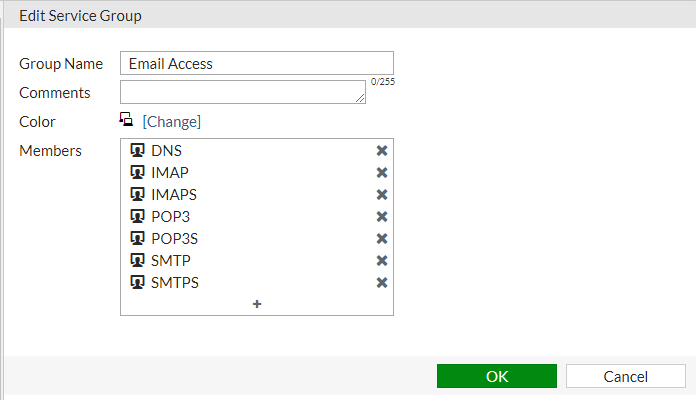

Também é possível criar grupos de serviços é só clicar em “Create New” e selecionar a opção “Service Group”, colocar o nome do grupo e os serviços que farão parte deste grupo.

Em seguida clique em ok e nosso serviço estará criado e pronto para ser utilizado em futuras regras que formos criar.

Rotas

O que é uma rota em redes de computadores: uma rota simplesmente é um caminho de sua rede para que ela se comunique com outra(s) rede(s).

No fortigate para configurarmos uma é só irmos em “Network” e selecionar a opção “Static Routes”

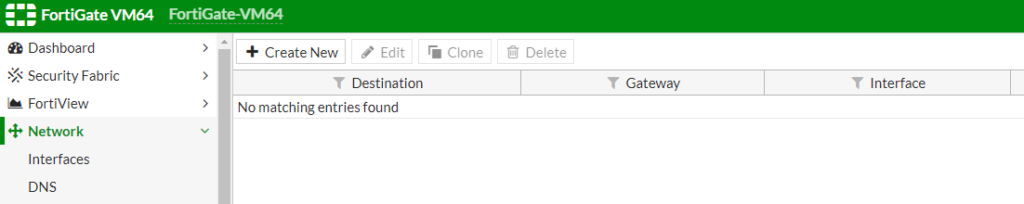

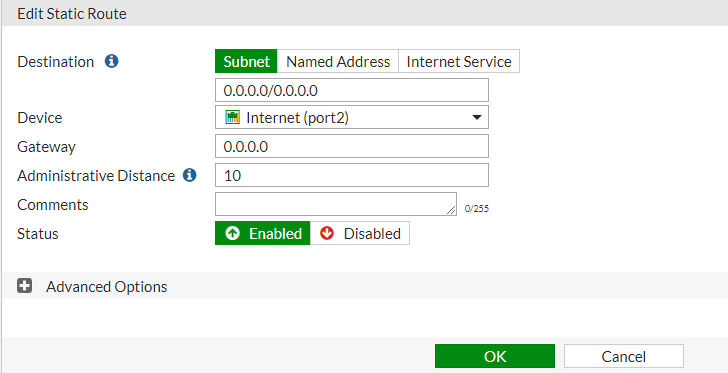

É importante ter uma rota padrão configurada desta forma “0.0.0.0/0.0.0.0” que significa de tudo para todos, para criarmos a nossa rota padrão é só clicar em “Create New”.

Agora é só colocarmos o destino para qualquer lugar “0.0.0.0/0.0.0.”, a interface que devemos selecionar é a interface que se comunica com a internet, e o gateway “0.0.0.0” e em seguida clicar em ok.

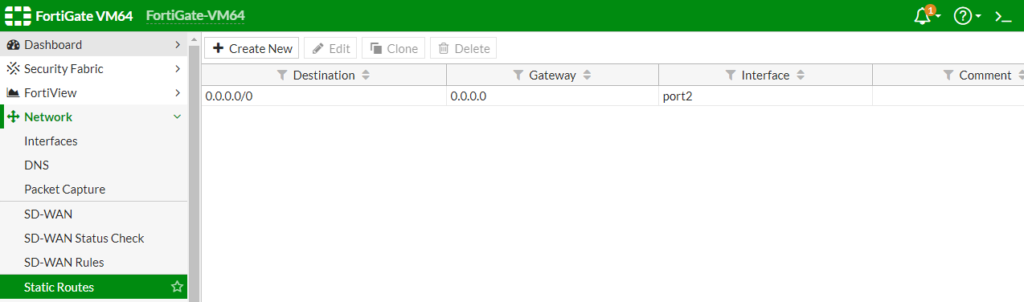

Após isto, nossa rota padrão estará pronta.

Se quisermos criar outras rotas estáticas para se comunicar com outras redes é só seguirmos o mesmo raciocínio. Selecionar a rede de destino e a interface que deseja se comunicar com essa rede e o gateway da outra rede.

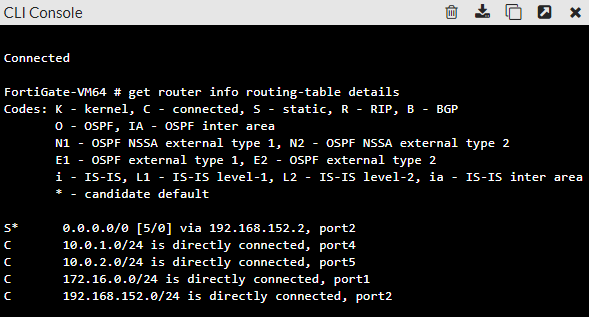

Para vermos as rotas configuradas em nosso firewall é só irmos no CLI e digitar o comando “get router info routing-table details”.

Criando nossas primeiras regras

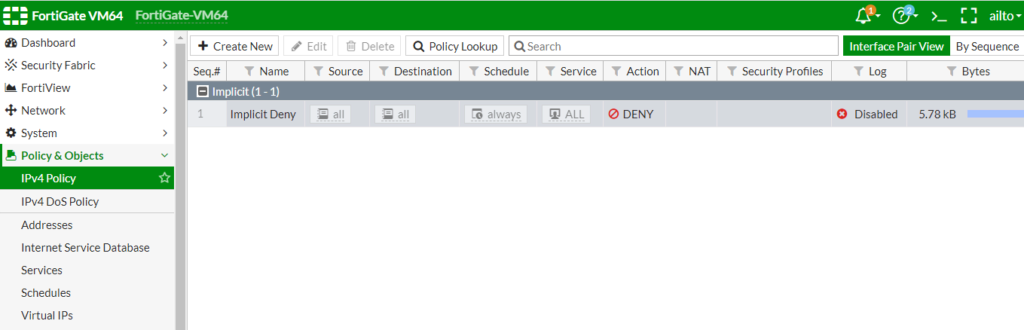

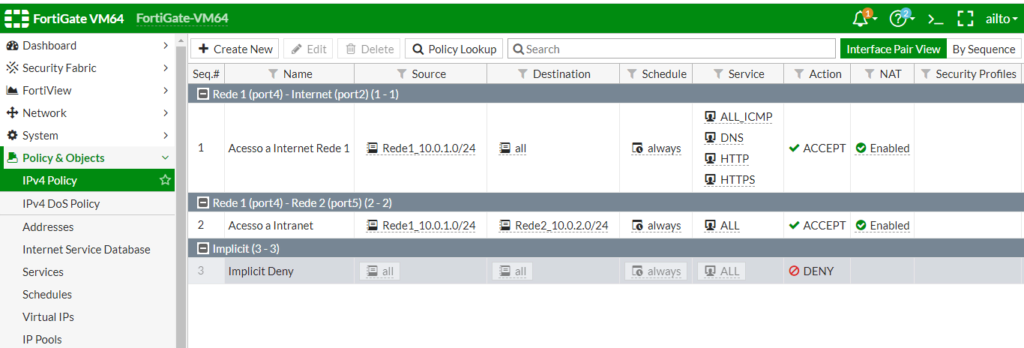

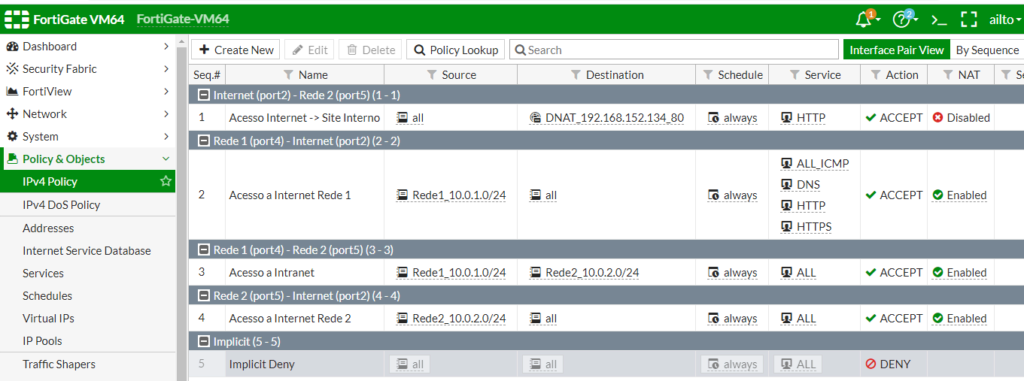

O Fortigate é um firewall do tipo statefull, ou seja, todos os pacotes que passarem por ele serão inspecionados. Agora iremos criar nossas primeiras regras para ter acesso a internet e a intranet da empresa.

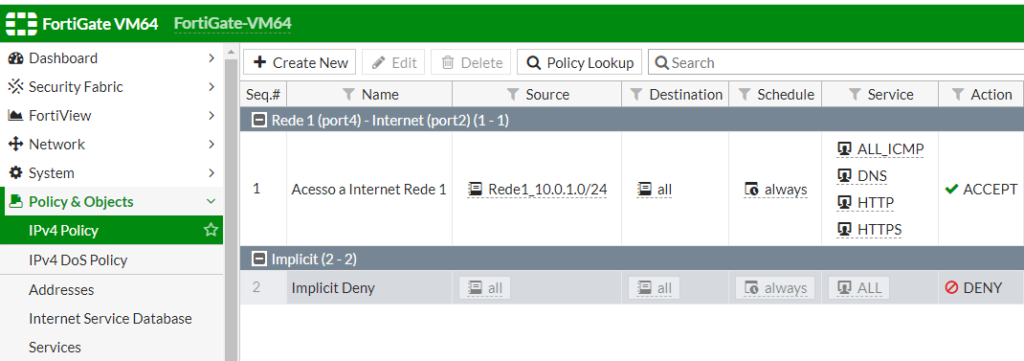

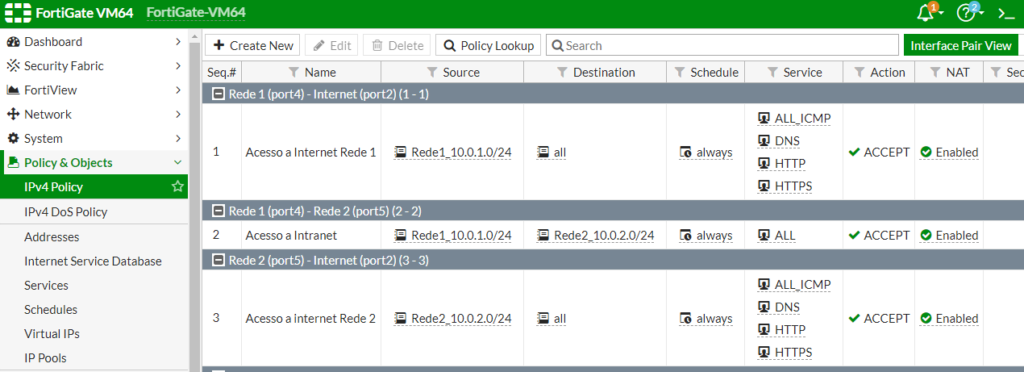

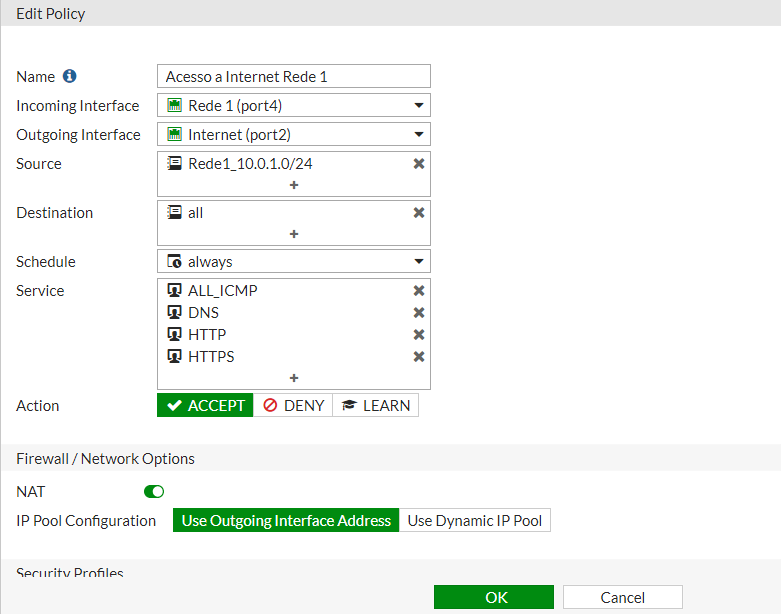

Para criarmos nossa primeira regra temos que ir até “Policy e Objects” e selecionar a opção “IPv4 Policy” e clicar em “Create New”.

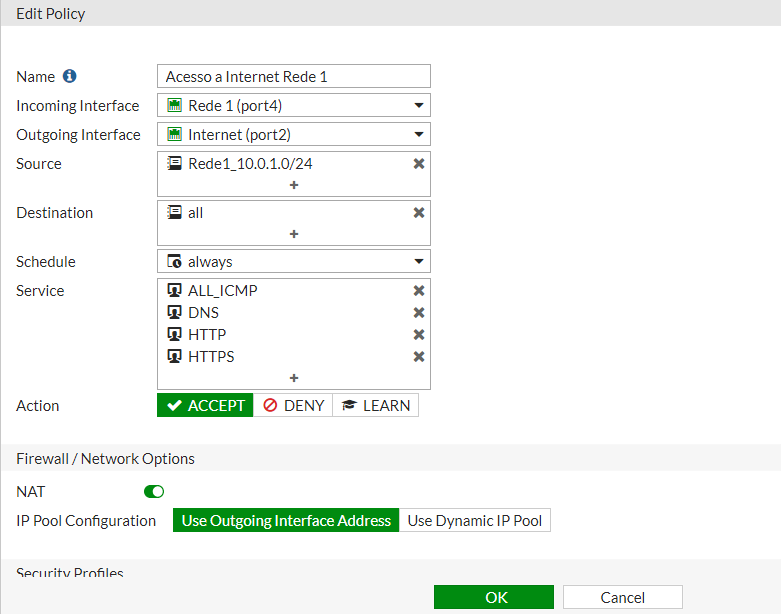

Agora é só colocarmos o nome da nossa regra, interface de origem e a interface da rede 1, a interface de destino será a interface que tem acesso a internet, em origem selecionamos o objeto da rede 1, em destino selecionamos todos “all”, em schedule “allways” e em serviço por enquanto iremos selecionar os serviços de “HTTP, HTTPS, DNS, e ICMP”, para que possamos acessar a internet e efetuar testes de conexão, em seguida é só clicar em ok.

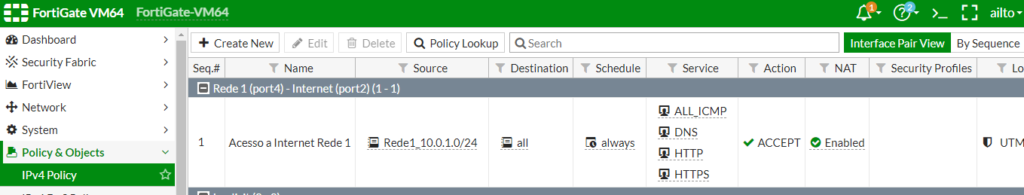

Seguindo esse processo a regra já estará criada e funcionando.

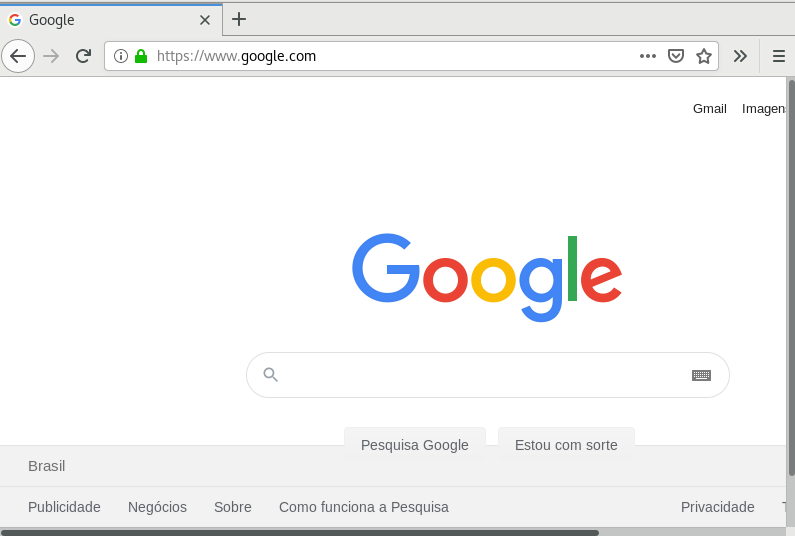

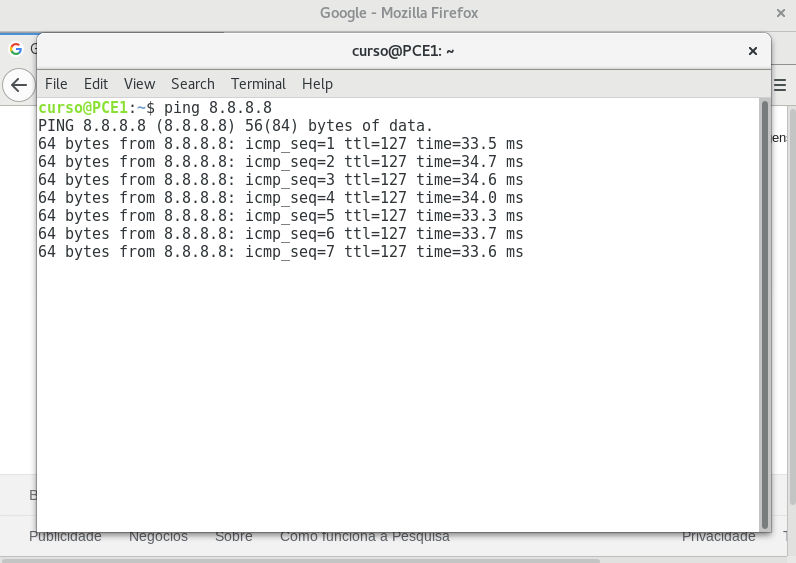

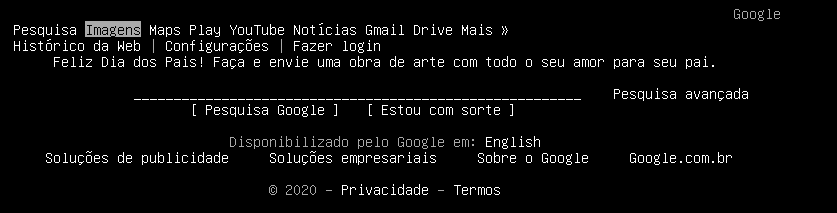

Agora iremos até a máquina do cliente e testar o acesso à internet.

Obtivemos sucesso na criação da nossa regra de acesso à internet.

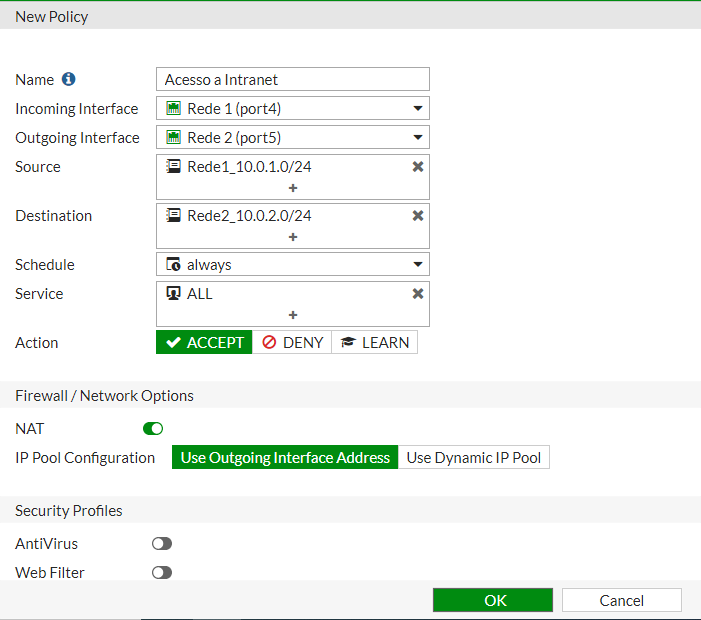

Iremos criar agora uma regra para termos acesso a intranet da empresa, é só clicarmos novamente em “Create New”.

Agora é só colocarmos o nome da nossa regra, interface de origem e a interface da rede 1, a interface de destino será a interface da rede 2, em origem selecionamos o objeto da rede 1, em destino selecionamos todos o objeto da rede 2, em schedule “allways” e em serviço iremos selecionar “ALL”, para liberarmos todos os serviços, e em seguida é só clicar em ok.

Após isso, nossa regra de acesso à intranet já estará criada e funcionando.

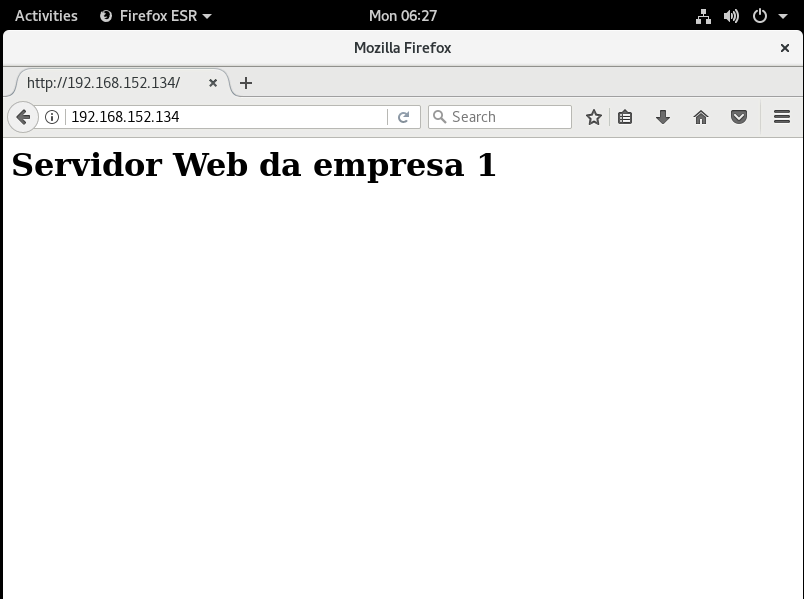

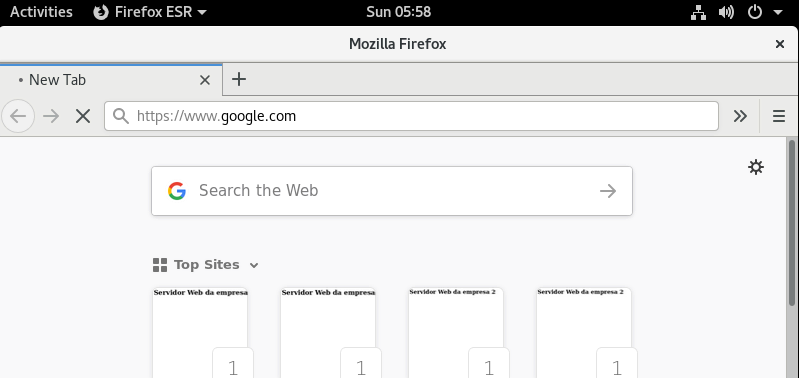

Agora é só irmos na nossa máquina cliente e testar o acesso ao servidor web da intranet.

Obtivemos sucesso na criação da nossa regra de acesso à intranet.

NAT e qual a diferença de um SNAT e um DNAT

Network Address Translation (NAT), é uma técnica que faz tradução de IPS privados para IPS público em roteadores e firewalls e, é utilizado no protocolo IPv4, possibilitando que uma rede interna possa acessar a internet.

SNAT “Source NAT” ocorre quando o endereço de origem do primeiro pacote é alterado: por exemplo, quando se muda de onde vem uma conexão. Source NAT sempre ocorre no momento de post-routing, logo antes que o pacote deixe o firewall. Masquerading é uma forma especializada de SNAT.

DNAT “ Destination NAT” ocorre quando o endereço de destino do primeiro pacote é alterado: por exemplo, quando se altera o destino final de uma conexão. Destination NAT sempre ocorre no momento de pre-routing, quando o primeiro pacote está prestes a entrar no firewall. Port forwarding, load sharing, e proxy transparente são formas de DNAT.

SNAT na prática

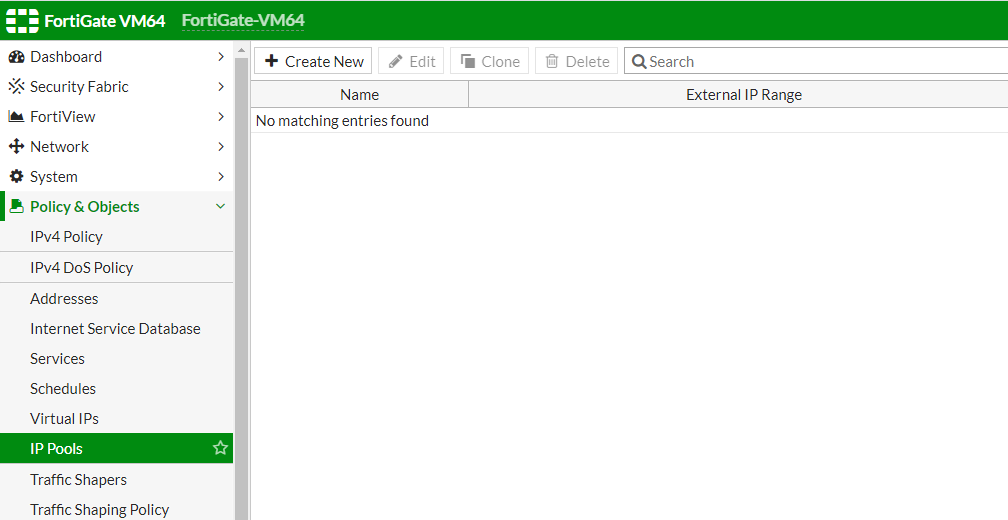

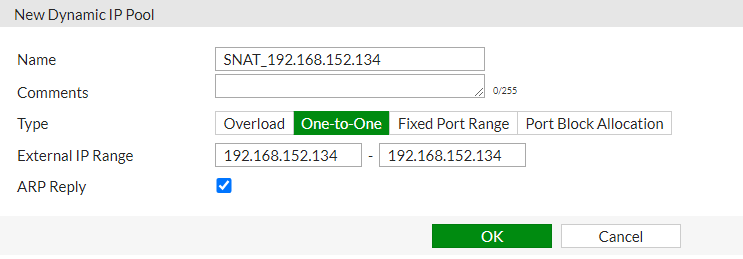

Para criarmos nossa regra de SNAT, temos que ir em “Policy & Objects” ir na opção “IP Polls” e clicar em “Create New”.

Neste exemplo iremos criar um SNAT de 1 para 1 “one to one”, é só colocarmos o nome da nossa regra, selecionar a opção “One-to-One” e colocar o nosso IP externo.

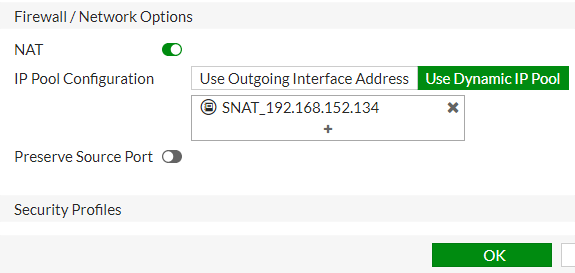

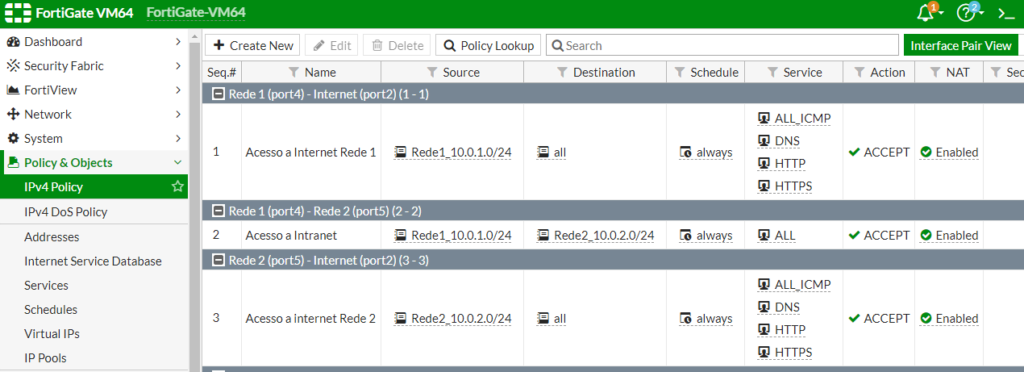

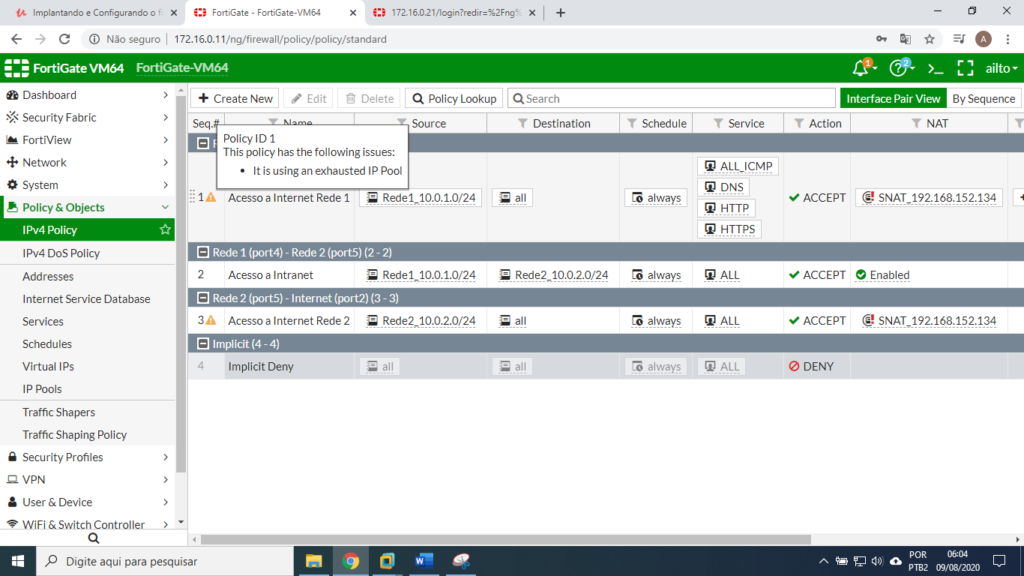

Agora vamos até “IPv4 Policy” e acessar as nossas regras de acesso à internet para rede 1 e 2.

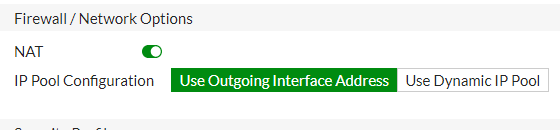

Selecionar cada uma delas e alterar o NAT de “Use Outgoing Interface Address” para “Use Dynamic IP Pool” e iremos selecionar a regra de SNAT que criamos e clicarmos em ok para salvar as alterações.

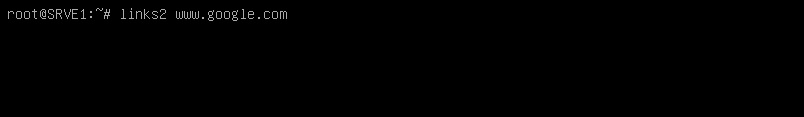

Agora iremos testar o acesso a Internet em um host de cada rede, primeiro iremos acessar pelo servidor da rede 2.

E acessamos o Google com sucesso no servidor da rede 2. Agora iremos tentar acessar o Google pelo computador da rede 1.

E o computador da rede 1 não consegue acessar a internet, isso ocorre porque criamos um SNAT de 1 para 1 “One to One” e estamos utilizando este SNAT em duas redes, e o servidor da rede 2 já está utilizando este IP, e a rede 1 não pode utilizar, pois estamos causando uma exaustão no uso do IP do SNAT, conforme mostrado na imagem abaixo.

Para que a máquina da rede 1 possa acessar a internet novamente é só irmos na regra de acesso a internet da rede 1 e alterarmos o NAT para a opção “Use Outgoing Interface Address”.

E agora o computador da rede 1 consegue acessar a internet novamente.

DNAT na prática

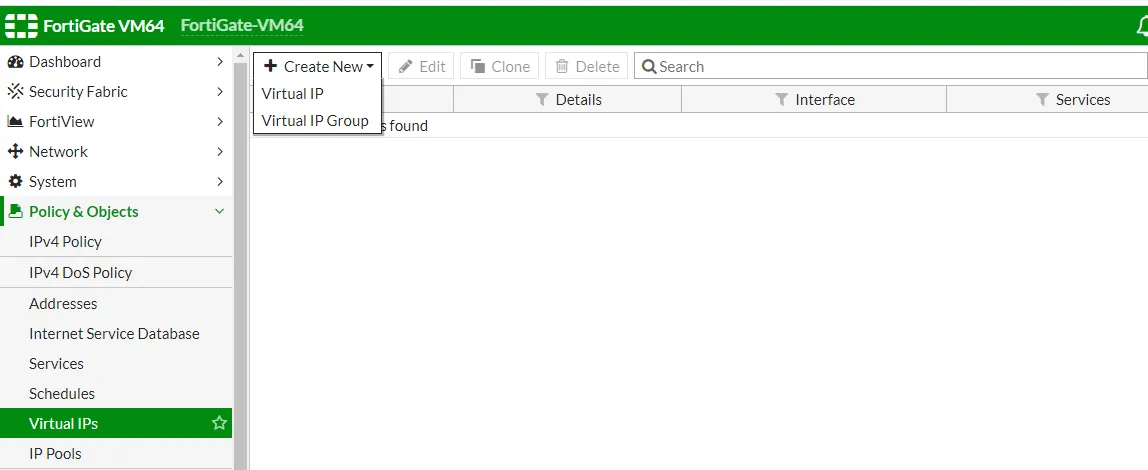

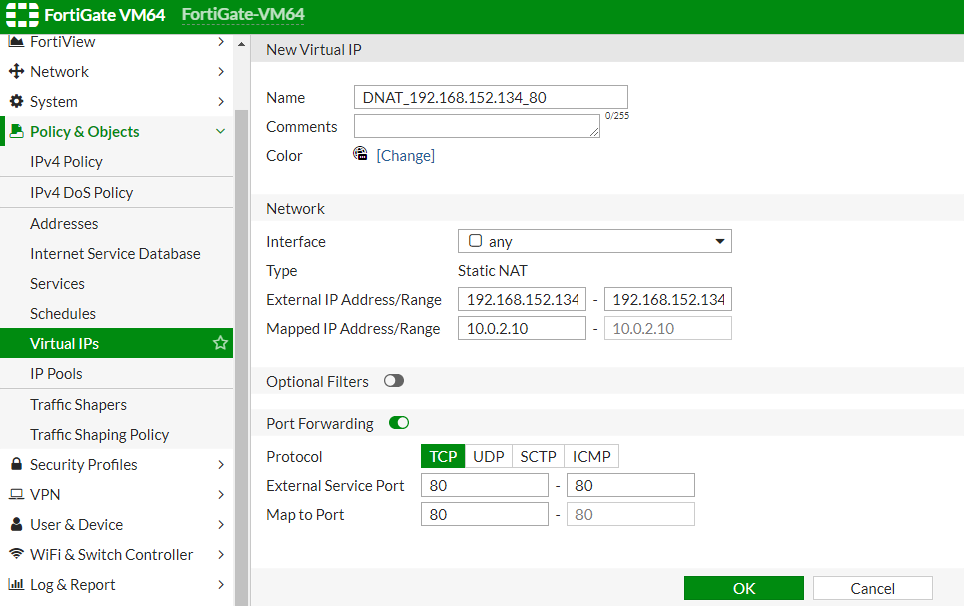

Para criarmos um DNAT temos que ir em “Policy & Objects”, selecionar a opção “Virtual IPs” e clicar em “Create New” e “Virtual IP”.

Neste exemplo iremos criar um DNAT para podermos acessar o site do nosso servidor WEB externamente, é só colocarmos o nome da nossa regra, em “External IP Address/Range” iremos colocar o nosso IP público” em “Maped IP Address/Range” iremos colocar o IP do nosso servidor WEB em “Port Forwarding” iremos colocar a porta 80 que é a porta do serviço “HTTP” e clicar em ok para salvar.

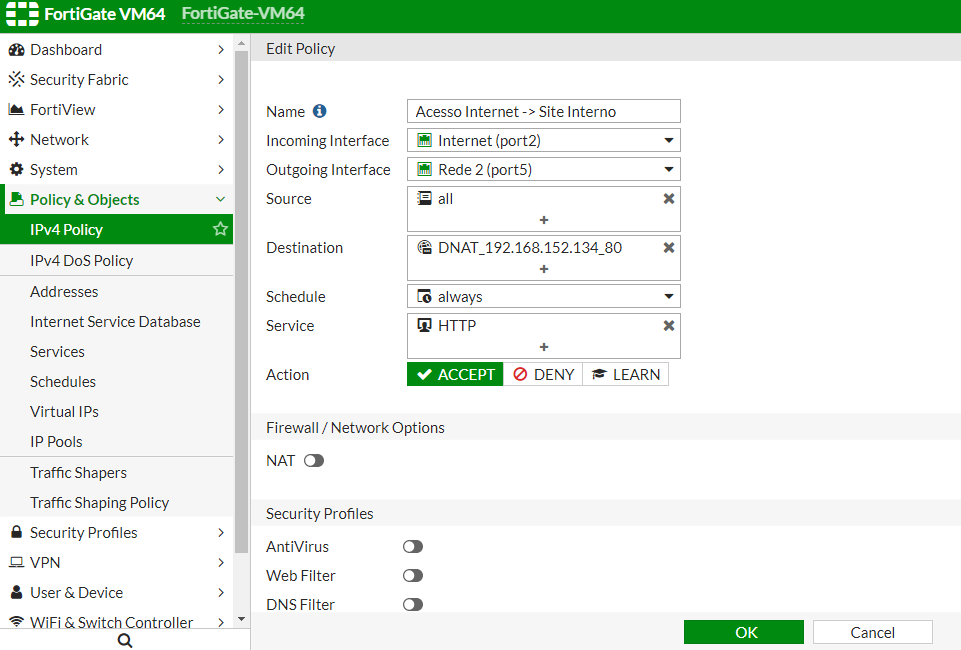

Agora iremos criar uma regra para permitir o acesso ao site do no servidor, vamos em “Policy & Objects” e selecionar a opção “IPv4 Policy” e clicar em “Create New”.

Agora é só colocarmos o nome da nossa regra, na porta de origem “Incoming Interface” iremos colocar a nossa interface que tem acesso à internet, na interface de saída “Outgoing Interface” iremos colocar a interface da nossa rede interna, em origem “Source” iremos colocar “all” pois será uma requisição vinda da internet, em destino “Destination” iremos selecionar o DNAT que criamos, em schedule iremos deixar a opção “always” em serviço “Service” iremos deixar a opção “HTTP”, e iremos desabilitar o NAT e clicamos em ok para salvarmos nossa regra.

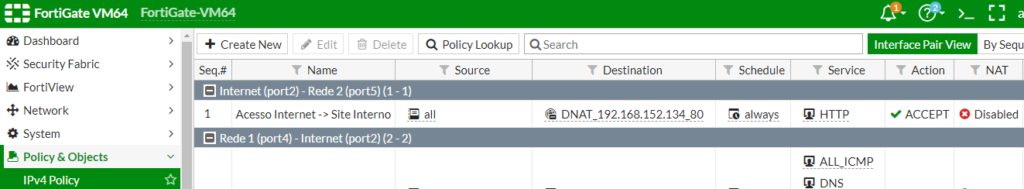

Após isso, nossa regra foi criada com sucesso.

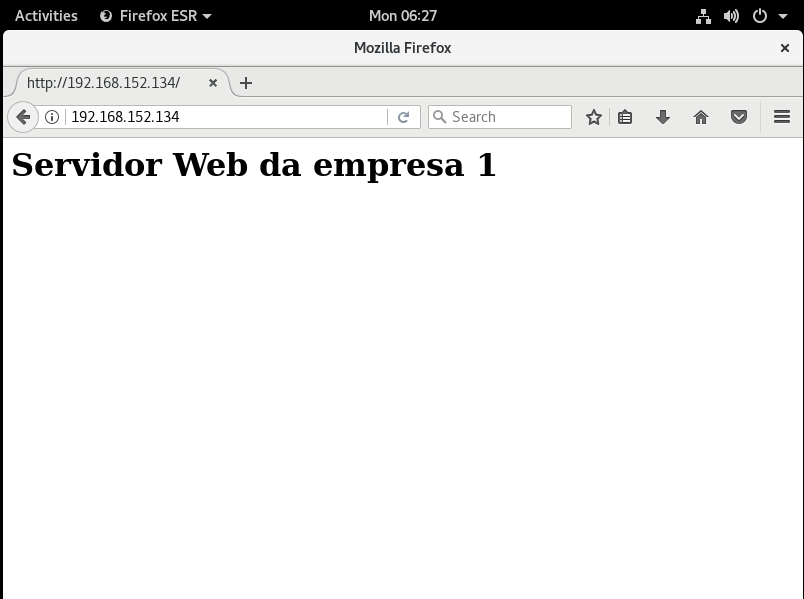

Agora iremos tentar acessar o nosso site de um computador de outra rede externa.

Ao digitar o IP externo da outra rede conseguimos acessar o site do servidor WEB, ou seja, obtivemos sucesso na criação da nossa regra de DNAT.

Load-Balancing ou SD-WAN

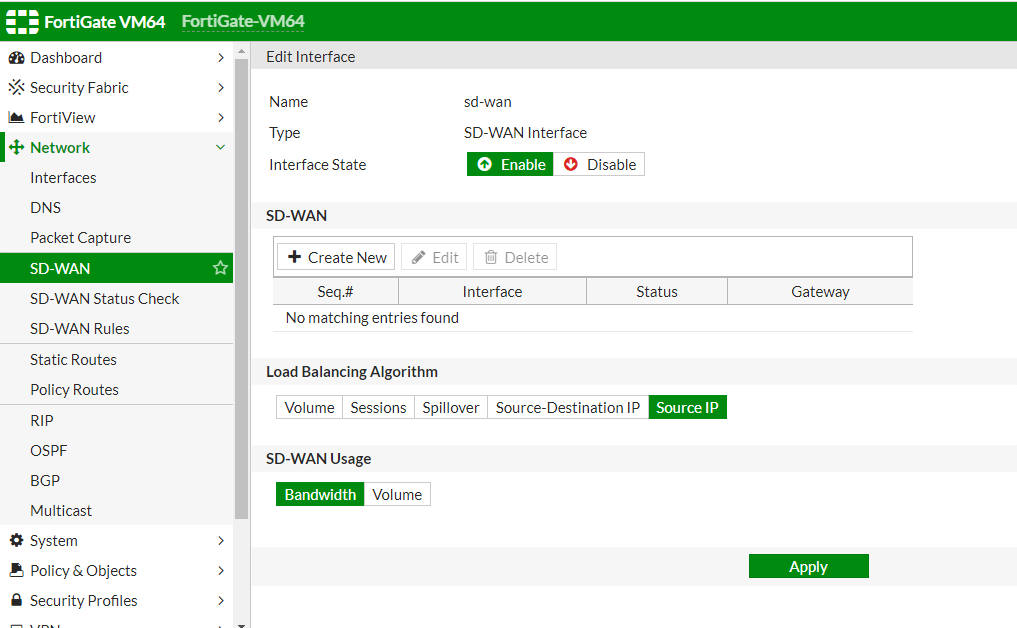

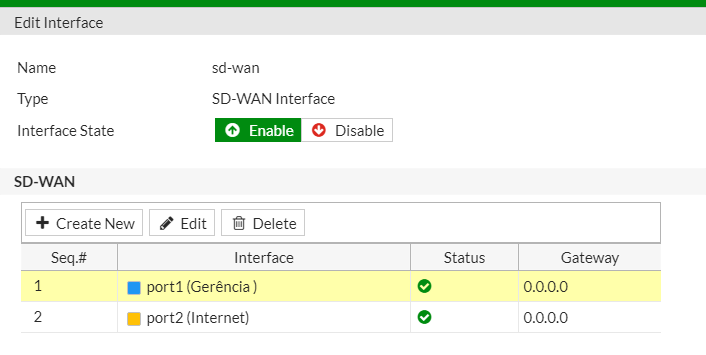

Load Balancing ou Balanceamento de Carga Interno nada mais é que uma agregação de links de internet configurado em nosso firewall para que em uma eventual queda de um link o outro link assuma e a nossa rede não perde o acesso à internet, para configurarmos esta função no fortigate vamos até “Network” e selecionar a opção “SD-WAN”, em “Interface State” deixe como “Enable” e clique em “Create New”.

E vamos selecionar nossas interfaces do firewall que estão saindo para internet.

E em Gateway devemos colocar o gateway de rede de cada endereço.

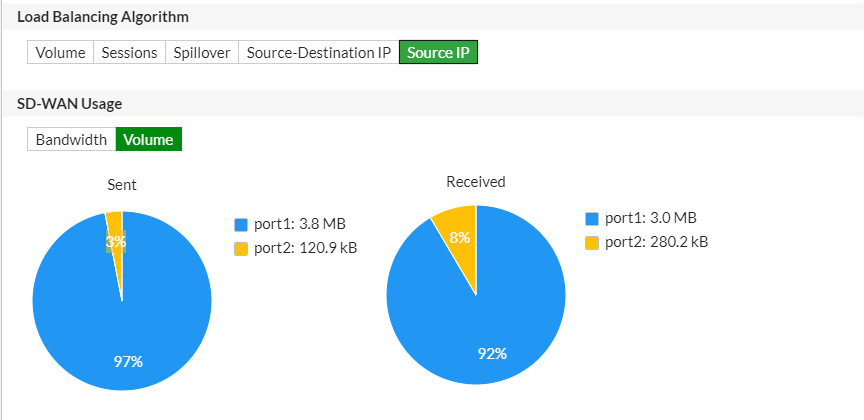

Após isso nosso Load Balancing estará pronto e funcionando.

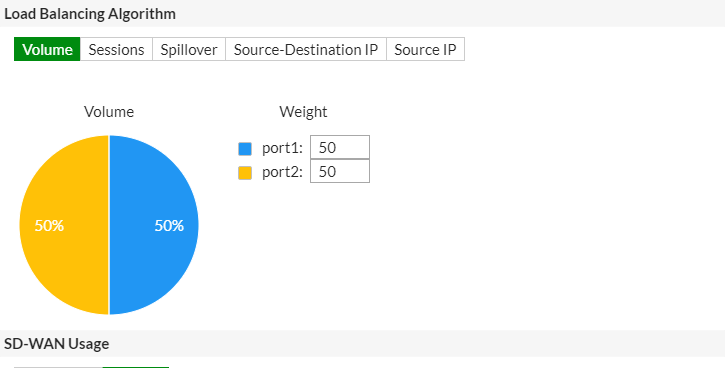

Para fazermos o redimensionamento dos links de acesso é só clicarmos na opção volume e colocar a porcentagem que cada link irá responder.

Após efetuarmos as configurações devemos clicar em “Apply” para salvar as configurações.

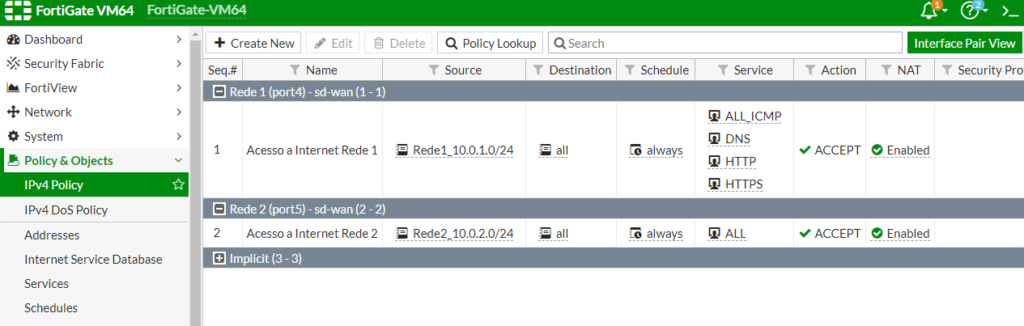

Após esse processo é só irmos em nossas regras de acesso a internet e alterar a interface que saí para Internet pelo nosso Load Balancing ou SD-WAN.

E a partir de agora em eventual queda de um link de internet ou link outro assumirá e não perderemos o acesso à Internet.

VPN

VPN é uma sigla, em inglês, para “Virtual Private Network” e que, como o nome diz, funciona criando uma rede de comunicações entre computadores e outros dispositivos que têm acesso restrito a quem tem as credenciais necessárias.

Em outras palavras, você pode compreender a VPN como uma forma de criar pontes de ligação entre redes diferentes e dispositivos via Internet, mantendo os dados de comunicação trocados entre eles codificados e mais seguros, já que sua interceptação se torna mais difícil pois os dados são criptografados.

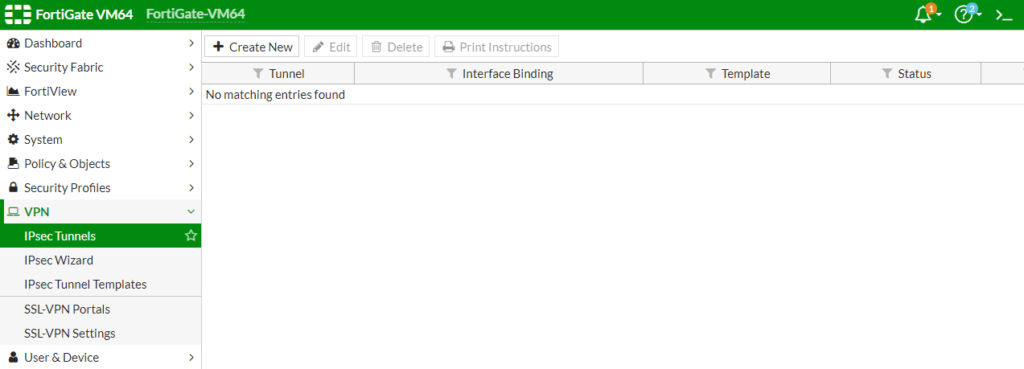

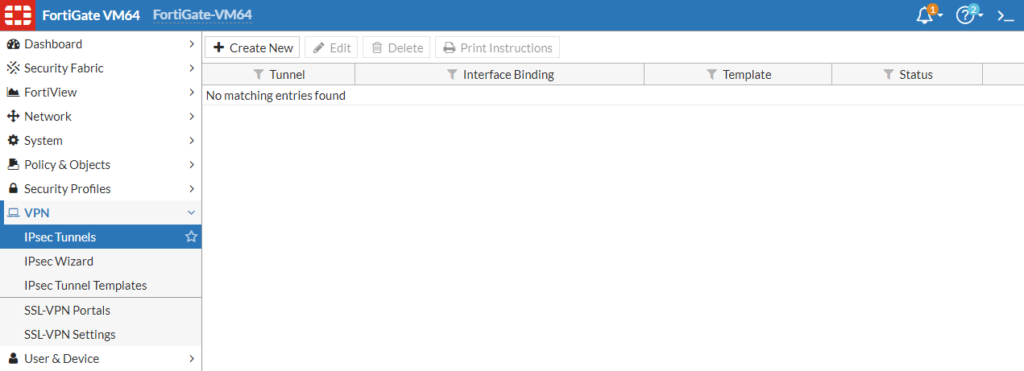

Iremos criar uma VPN Site-to-Site para que a rede de duas empresas diferentes possa se comunicar, o primeiro passo é criarmos o túnel de comunicação, em ambos os firewalls vamos até “VPN” selecionar a opção “IPsec Tunnels” e clicar em “Create New”.

Firewall 1:

Firewall 2:

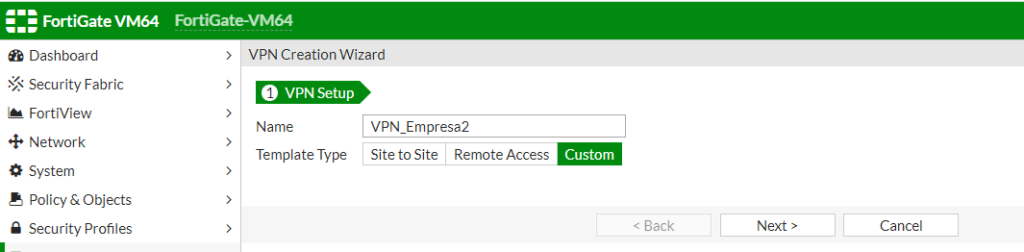

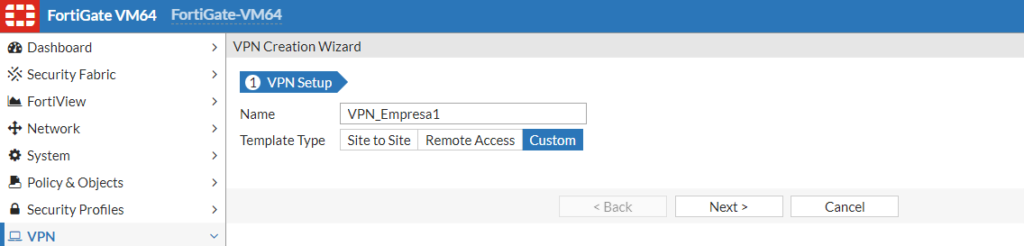

Em seguida iremos colocar o nome do túnel da VPN e selecionar a opção “Custom” e clicar em “Next”.

Firewall 1:

Firewall 2:

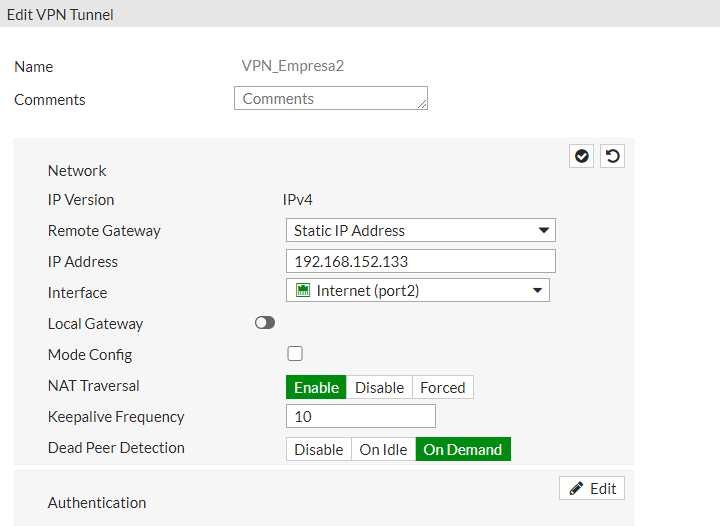

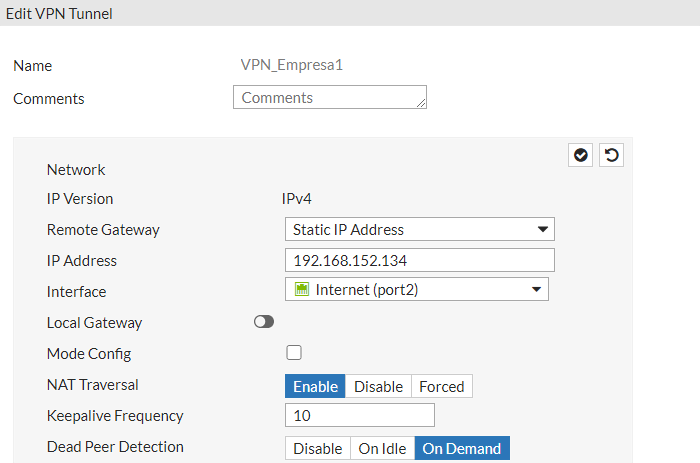

Nas configurações do túnel devemos em “Remote Gateway” colocar a opção “Static IP Address”, em “IP Address” devemos colocar o IP público do outro Firewall, em “Interface” devemos colocar a nossa interface de saída para a internet, em “NAT transversal” devemos deixar habilitado, em “Keep Frequency” devemos deixar 10, e em “Dead Peer Detection” devemos deixar a opção “On Demand”.

Firewall 1:

Firewall 2:

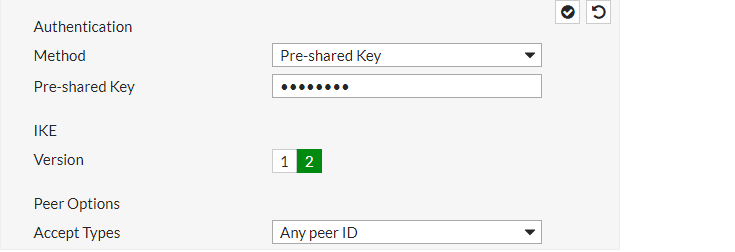

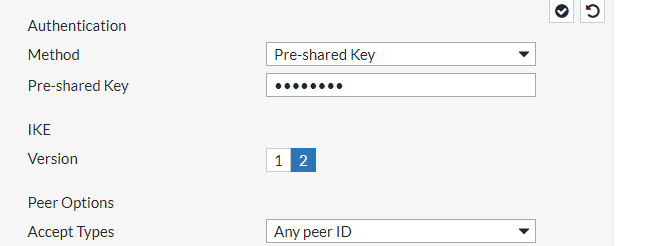

Na parte de autenticação em método “Method” devemos deixar a opção Pre-shared Key, em “Pre-shared Key” devemos colocar a senha de autenticação só lembrando que a senha tem que ser a mesma nos 2 firewalls, em “IKE” vamos deixar na versão 2 e em “Accept Types” devemos deixar a opção “Any peer ID”.

Firewall 1:

Firewall 2:

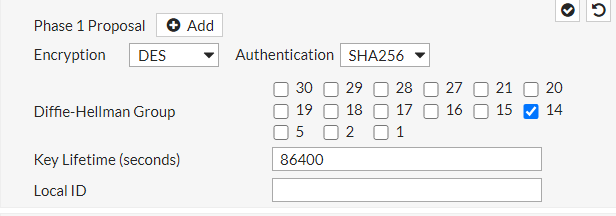

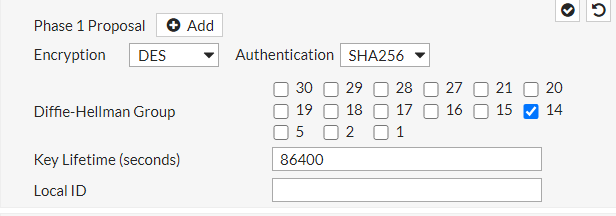

Na fase 1 “Phase 1 Proposal” devemos selecionar um tipo de encriptação iremos utilizar o tipo “DES” e a autenticação “SHA256”, em Diffie-Helman Group” iremos deixar o valor de 14 e em Key Lifetime (seconds).

Firewall 1:

Firewall 2:

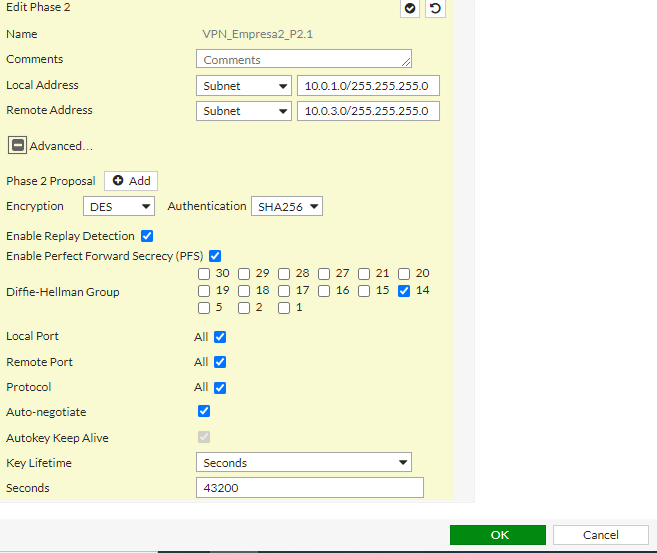

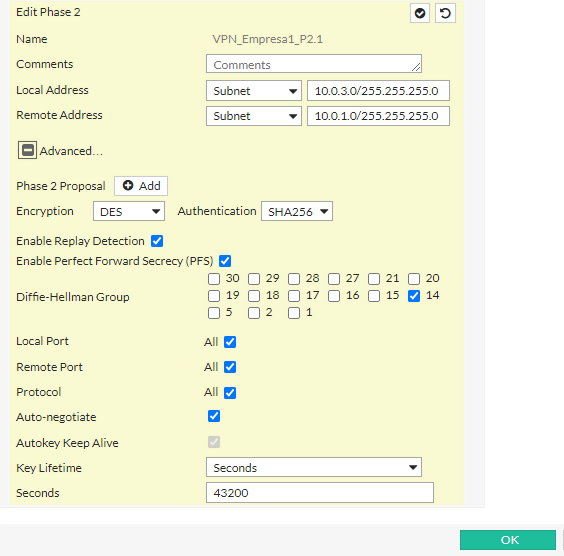

Na fase 2 “Phase 2 Proposal” iremos criar as fases de conexão entre nossas redes locais com as redes que queremos acessar dá outras em empresa.

Em “Name” devemos colocar o nome da conexão, em “Local Address” devemos colocar a nossa rede local, em “Remote Address” devemos colocar o IP da rede que queremos nos comunicar, o tipo de criptografia deixaremos em “DES” e em autenticação deixaremos em “SHA256”. Selecionar as opções “ Enable Replay Detection” e Enable Perfect Forward Secrecy (PFS), em Diffie-Hellman Group deixar o valor 14, em “Local Port”, “Remote Port”, “Protocol” e “Auto-negotiate” devemos deixar selecionados “All”, em “Key Lifetime” devemos deixar em “Seconds” e em “Seconds” deixar o valor de 43200, depois clicamos em ok para salvar as configurações do túnel.

Firewall 1:

Firewall 2:

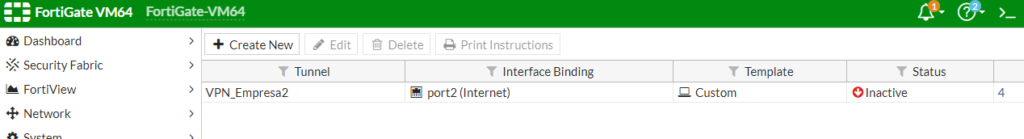

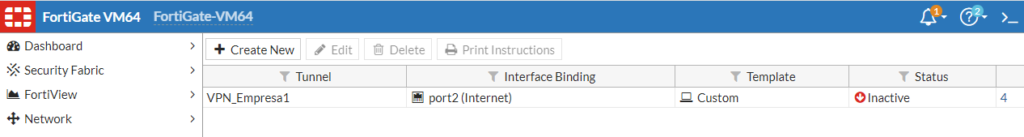

Após isto, nossos túneis estarão configurados.

Firewall 1:

Firewall 2:

Porém, ainda não conseguirão se comunicar pois devemos efetuar mais duas etapas de configurações para que a comunicação aconteça, a criação das rotas e a configuração das regras.

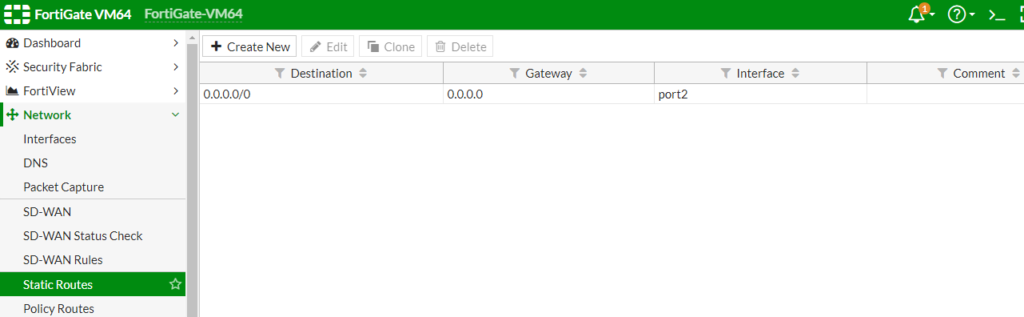

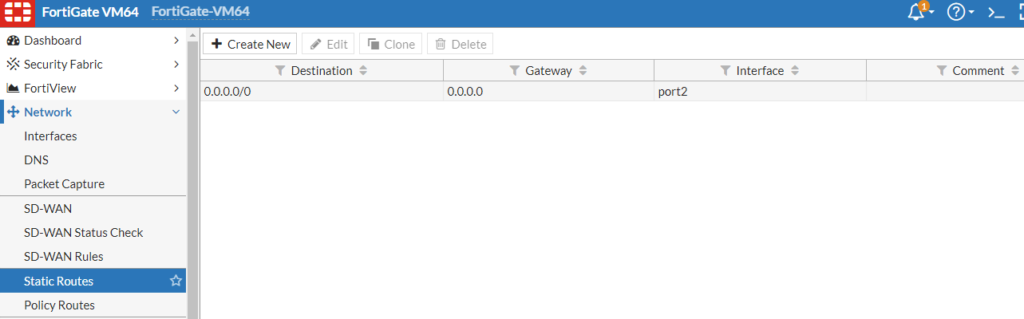

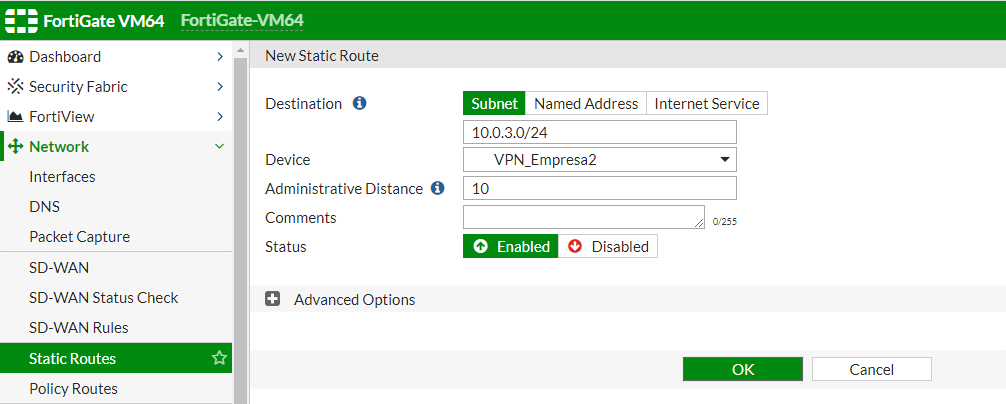

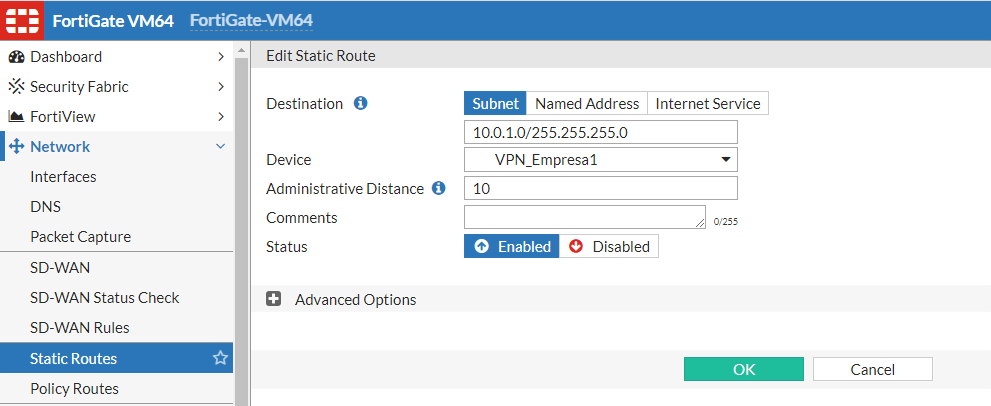

Para criarmos as rotas vamos até “Network” selecionar a opção “Static Routes” e clicar em “Create New”.

Firewall 1:

Firewall 2:

Em “Destination” iremos colocar a rede que queremos nos comunicar externamente e iremos nos comunicar com essa rede “Device” pelo túnel da VPN e em seguida clicamos em ok para salvar a nossa rota.

Firewall 1:

Firewall 2:

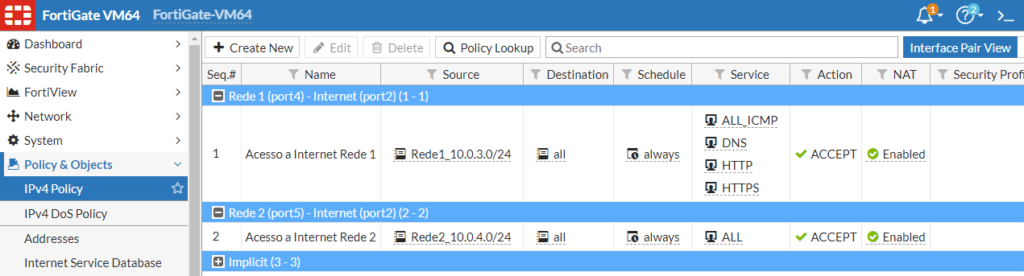

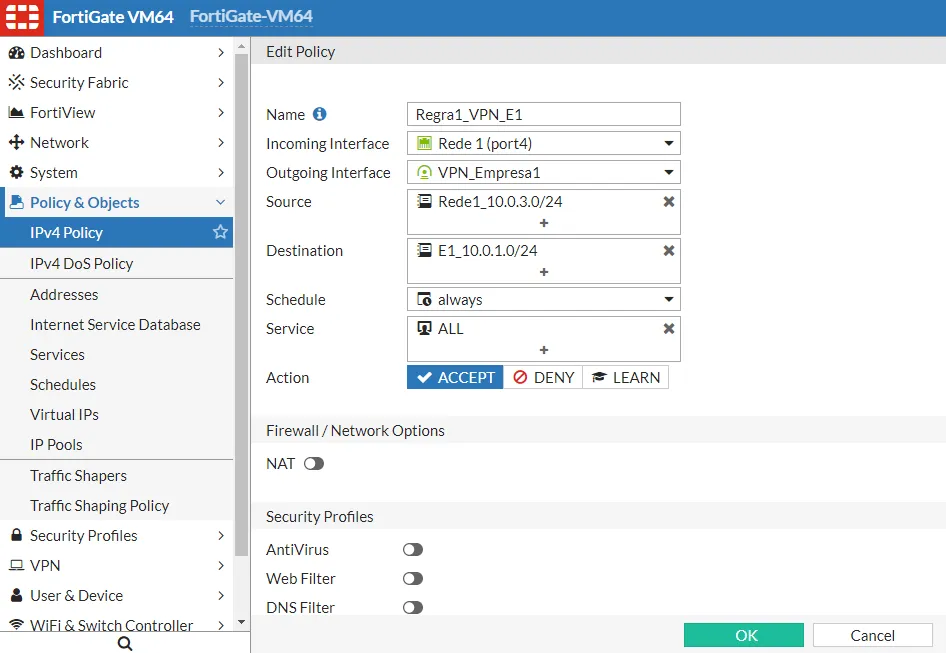

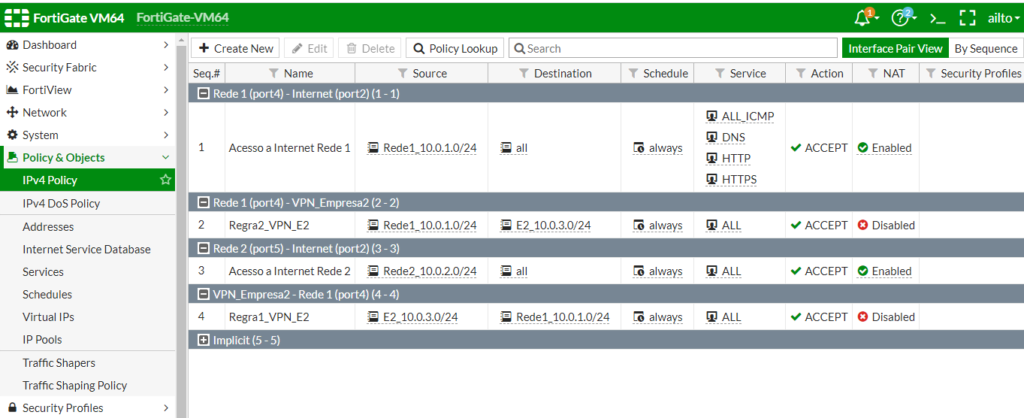

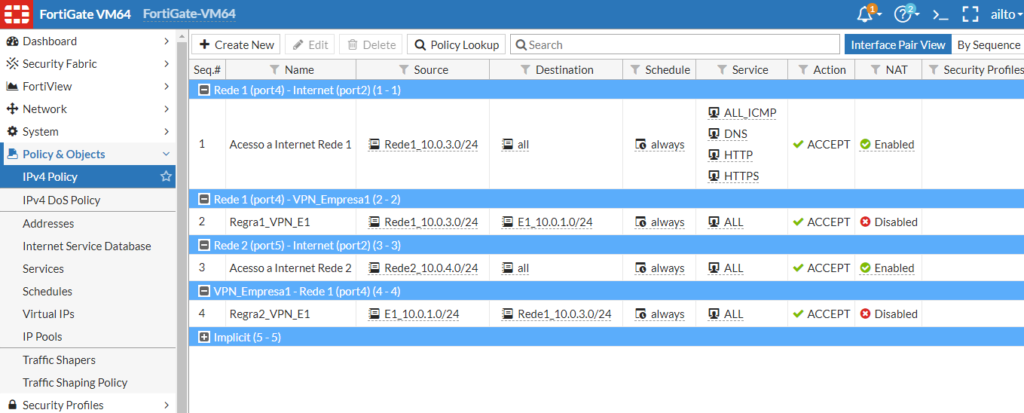

Agora iremos criar as regras de acesso, vamos até “Policy & Objects” selecionar a opção “IPv4 Policy” e clicar em “Create New”.

Firewall 1:

Firewall 2:

Iremos começar criando a primeira para que a rede do Firewall 2 se comunique com a rede do Firewall 1.

Iremos colocar o nome da regra, em interface de entrada “Incoming Interface” iremos colocar a interface da nossa rede interna, em interface de saída “Outgoing Interface” iremos colocar uma VPN, em origem “Source” colocaremos a nossa rede interna e em destino “Destination” colocaremos a rede que queremos nos comunicar pela VPN, em “Schedule” deixamos a opção “always” e em “Service” a opção “ALL”. Deixaremos o “NAT” desabilitado e clicamos em ok para salvar a regra.

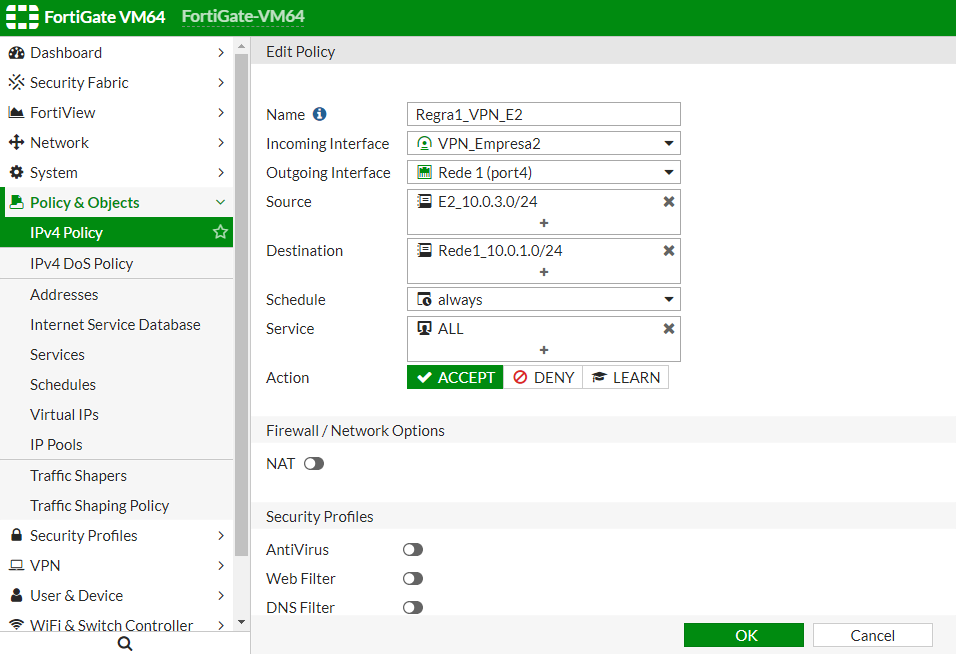

Firewall 2:

Agora iremos criar primeira regra no Firewall 1.

Iremos colocar o nome da regra, em interface de entrada “Incoming Interface” iremos colocar uma VPN, em interface de saída “Outgoing Interface” iremos colocar a interface da nossa rede interna, em origem “Source” colocaremos a rede que queremos nos comunicar pela VPN e em destino “Destination” colocaremos a nossa rede interna, em “Schedule” deixamos a opção “always” e em “Service” a opção “ALL”. Deixaremos o “NAT” desabilitado e clicamos em ok para salvar a regra.

Firewall 1:

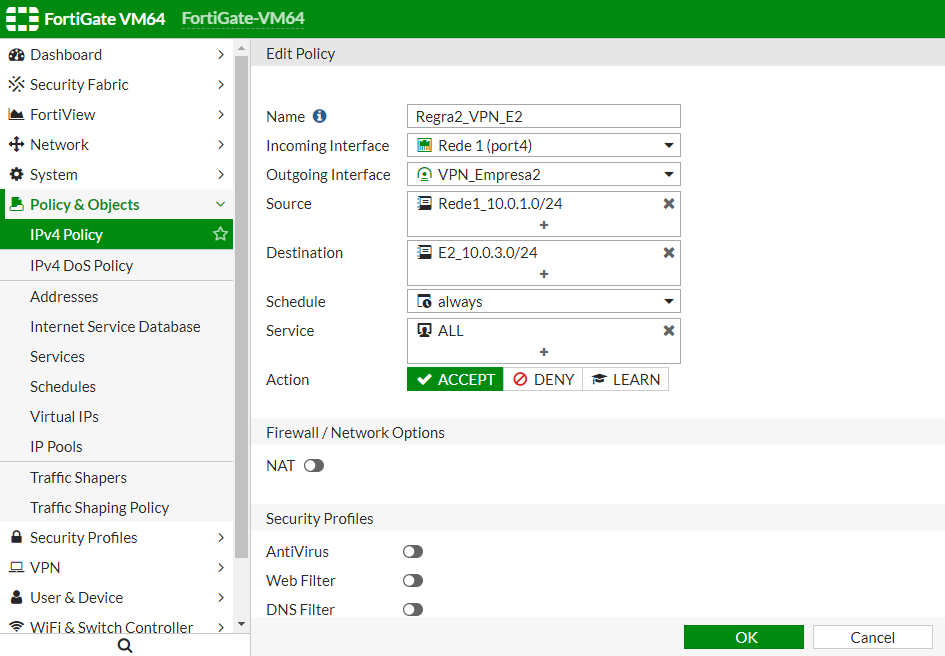

Agora iremos criar a segunda regra para que a rede Firewall 1 se comunique com a rede do Firewall 2.

Iremos colocar o nome da regra, em interface de entrada “Incoming Interface” iremos colocar a interface da nossa rede interna, em interface de saída “Outgoing Interface” iremos colocar a VPN, em origem “Source” colocaremos a nossa rede interna e em destino “Destination” colocaremos a rede que queremos nos comunicar pela VPN, em “Schedule” deixamos a opção “always” e em “Service” a opção “ALL”. Deixaremos o “NAT” desabilitado e clicamos em ok para salvar a regra.

Firewall 1:

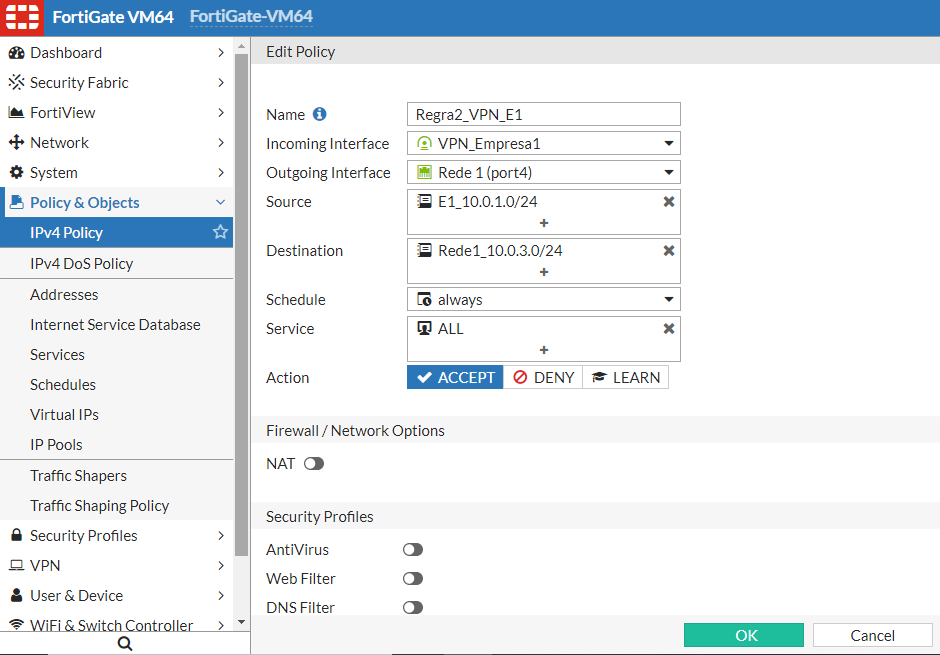

Agora também iremos criar a segunda regra no Firewall 2.

Iremos colocar o nome da regra, em interface de entrada “Incoming Interface” iremos colocar a VPN, em interface de saída “Outgoing Interface” iremos colocar a interface da nossa rede interna, em origem “Source” colocaremos a rede que queremos nos comunicar pela VPN e em destino “Destination” colocaremos a nossa rede interna, em “Schedule” deixamos a opção “always” e em “Service” a opção “ALL”. Deixaremos o “NAT” desabilitado e clicamos em ok para salvar a regra.

Firewall 2:

Após isso, as regras para comunicação entre as 2 empresas estarão criadas com sucesso.

Firewall 1:

Firewall 2:

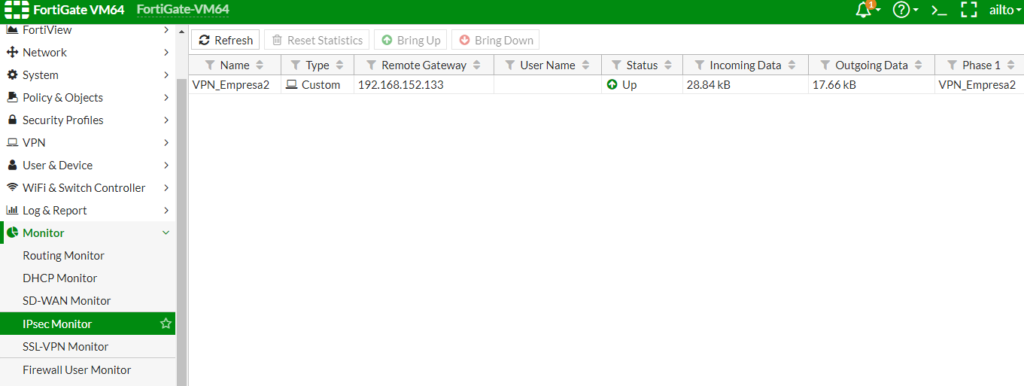

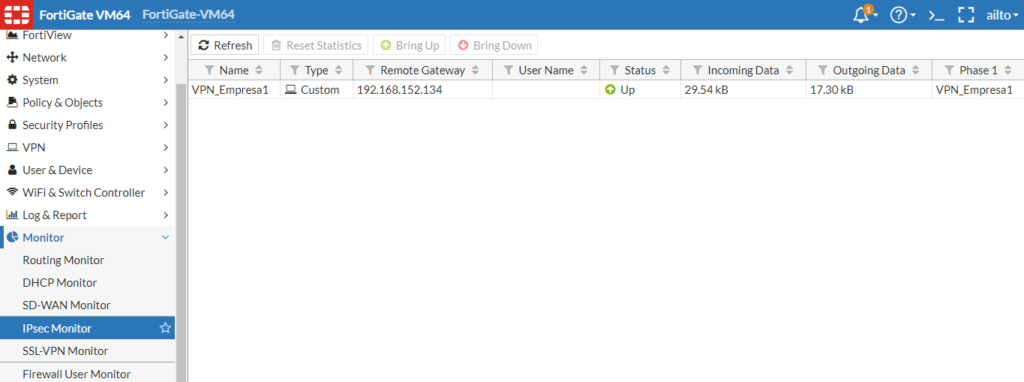

Para verificarmos se o nosso túnel da VPN está funcionando vamos até “Monitor” e selecionar a opção “IPsec Monitor” podemos verificar que o túnel subiu e se está havendo troca de informações.

Firewall 1:

Firewall 2:

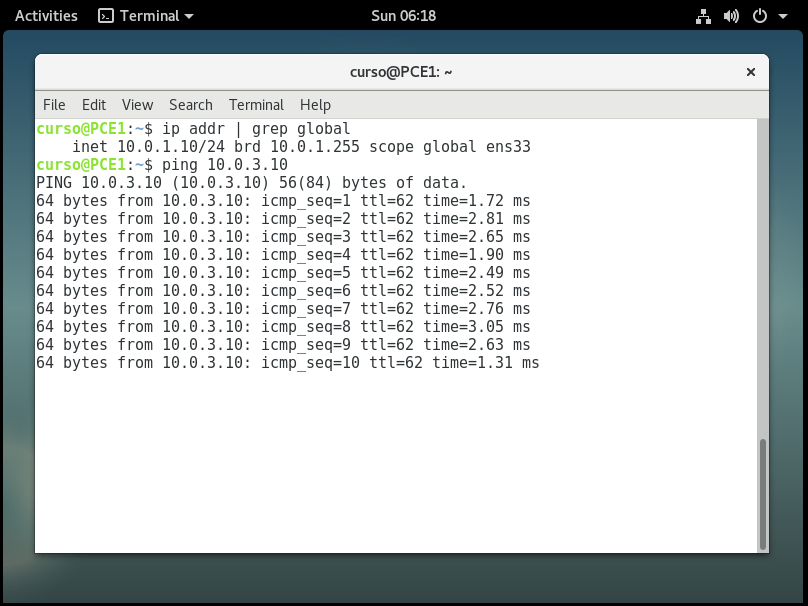

Agora iremos em um computador de cada empresa e ver se um consegue se comunicar com o outro computador que está na outra rede, primeiro iremos pingar do computador da rede da empresa 1 rede 10.0.1.0/24, para o computador da rede da empresa 2 rede 10.0.3.0/24.

Computador empresa 1:

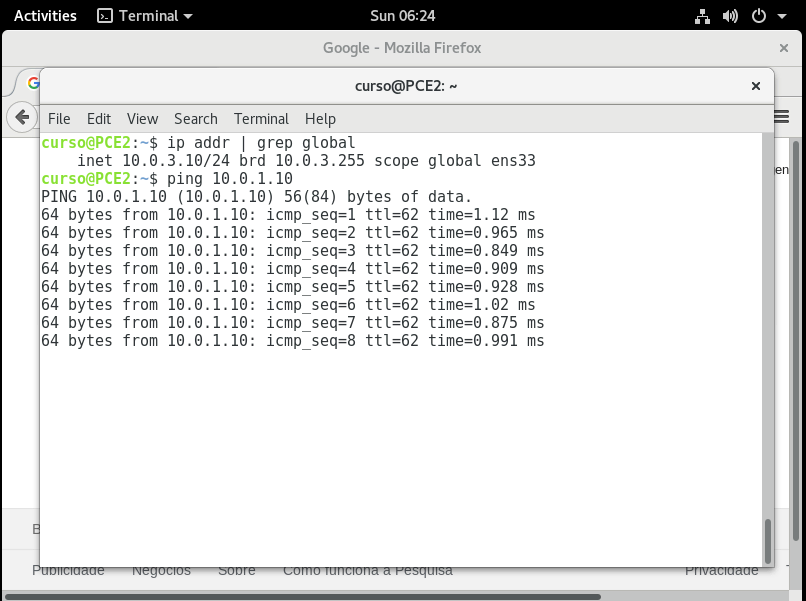

Agora iremos pingar do computador da empresa 2 para o computador da empresa 1.

Computador empresa 2:

Os computadores das duas empresas estão se comunicando, obtivemos êxito na criação da nossa VPN Site-to-Site.