A conexão VPN faz parte dos serviços do conjunto Binario Cloud Internet Network.

Uma conexão VPN consiste em ligar duas redes privadas distintas através de uma rede pública. A VPN é usada, por exemplo, para unir redes de filiais de uma corporação mesmo que elas estejam localizadas em regiões físicas distantes uma da outra.

Para que uma conexão VPN IPSEC seja estabelecida, precisamos configurar a criptografia para um conexão segura, seguindo os protocolos de fase 1 e fase 2. Para definir as configurações de criptografia, você deve levar os seguintes fatores em consideração:

- Rapidez;

- Força da criptografia;

- Estabilidade;

- Firewall que suporte a criptografia aplicada.

Sendo assim, não existe uma configuração única que funcione para todas as empresas. Claro que o mais recomendado é utilizar as criptografias mais recentes, porém isso vai depender de seu equipamento suporte e se sua conexão ficará estável com uma tecnologia de criptografia mais avançada.

Nota: para realizar o teste de VPN é necessário ter acesso ao firewall da outra rede. Por isso, as configurações realizadas neste artigo competem apenas ao lado da rede no ambiente de cloud.

Como configurar uma conexão VPN no BCOS?

1. Configure a conexão da fase 1

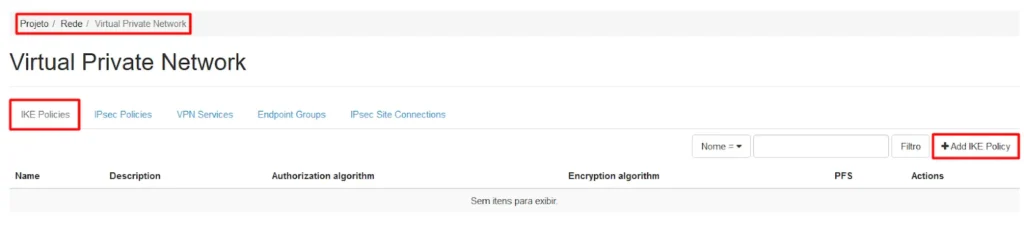

Para iniciar a configuração da VPN, vá em Projeto > Rede > VPN e, na aba IKE Policies, clique em Add IKE Policy:

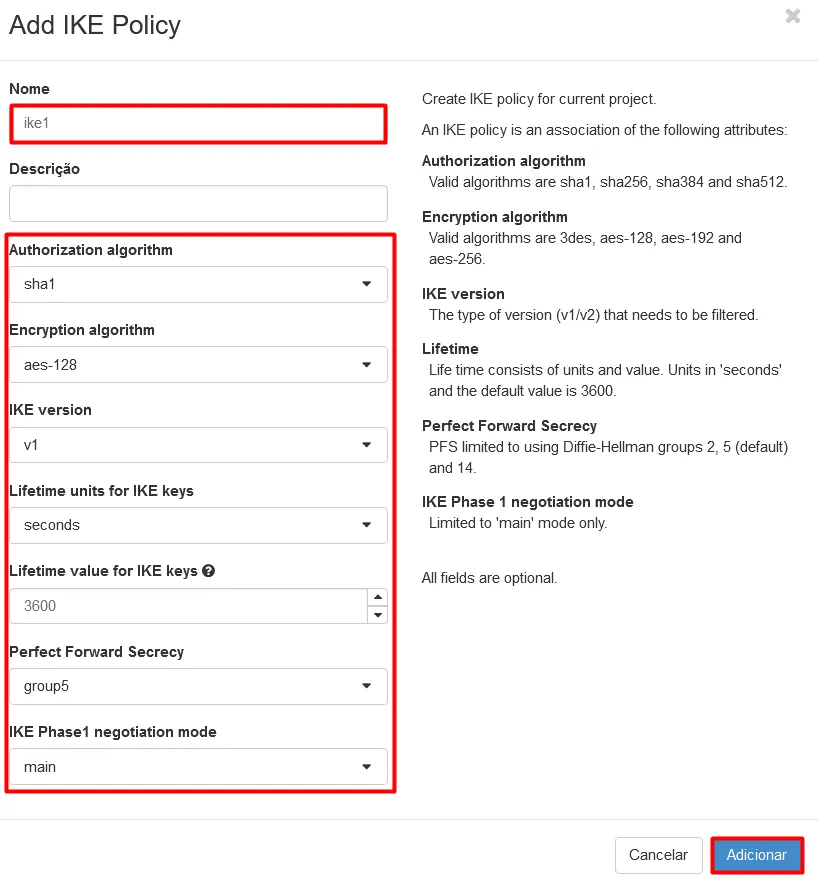

Configure a conexão da fase 1 da VPN conforme a necessidade da sua empresae clique em Adicionar.

Exemplo:

- Nome: Ike1

- Authorization algorithm: sha1

- Encryption algorithm : aes-128

- IKE version: v1

- Lifetime units for IKE keys: seconds

- Lifetime value for IKE keys: 3600

- Perfect Forward Secrecy: group5

- IKE Phase1 negotiation mode: main

2. Configure a conexão da fase 2

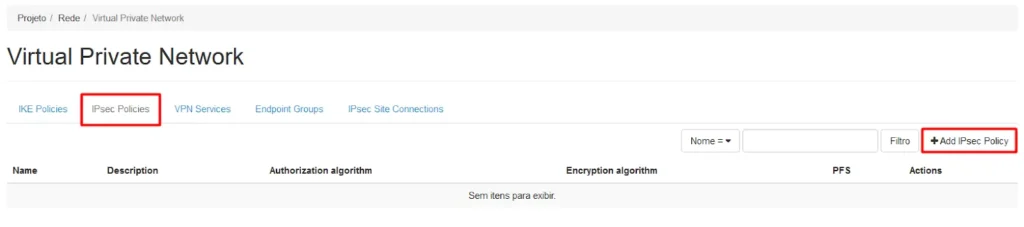

Agora, na aba IPsec Policies, clique em Add IPsec Policies:

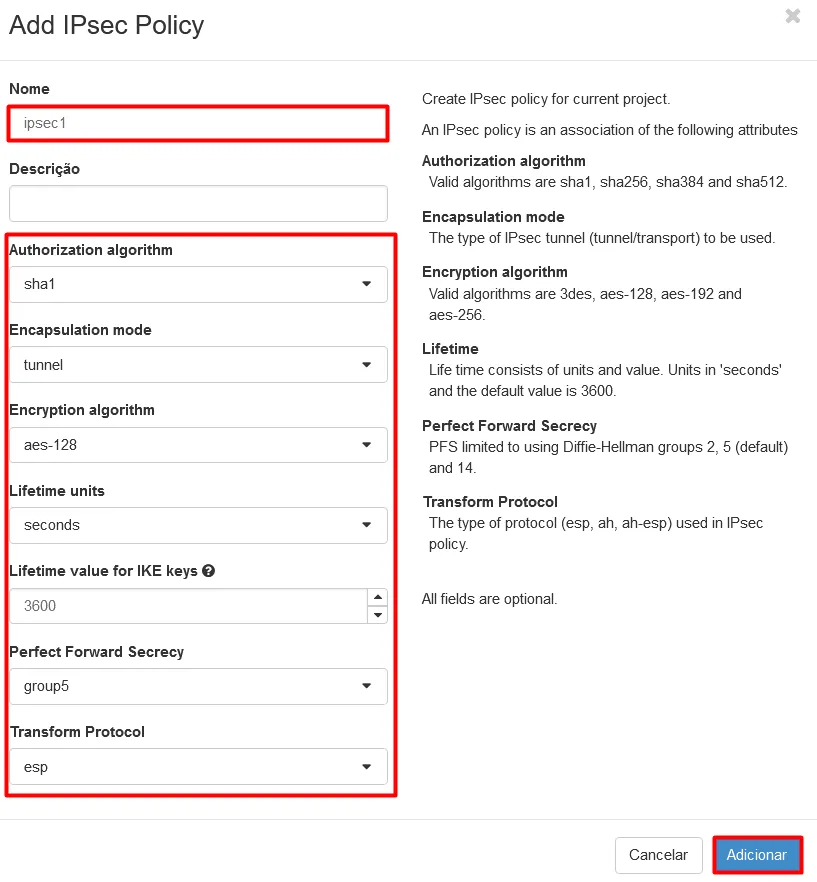

Configure a conexão da fase 2 da VPN, é nesta fase que são definidas as configurações de renegociação da conexão, garantindo seu validação constante, selecione as opções de criptografia conforme necessidadee clique em Adicionar:

Exemplo:

- Nome: ipsec1

- Authorization algorithm: sha1

- Encapsulation mode: tunnel

- Encryption algorithm : aes-128

- Lifetime units: seconds

- Lifetime value for IKE keys: 3600

- Perfect Forward Secrecy: group5

- Transform Protocol: esp

3. Crie um serviço de VPN para o seu projeto

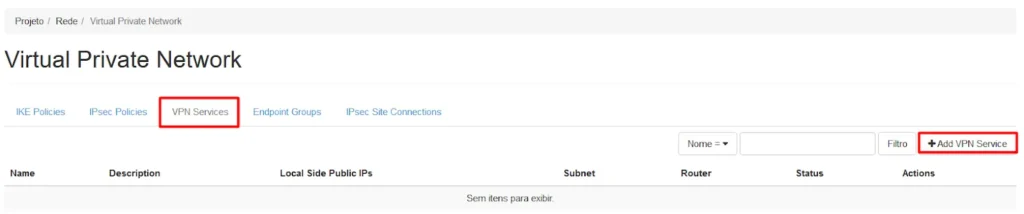

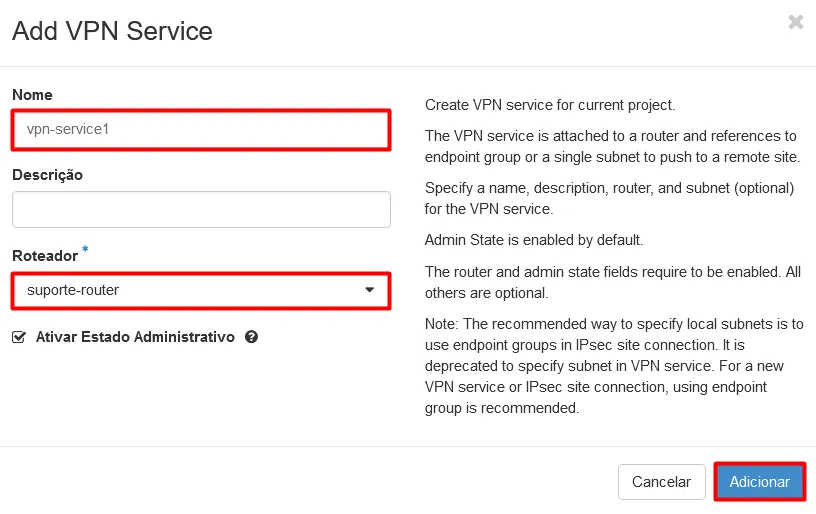

Na aba VPN Services clique em Add VPN Service:

Agora, insira o nome do serviço de VPN, selecione o roteador do seu ambiente para que a conexão reconheça o IP de saída de suas máquinas em cloud e clique em Adicionar:

Exemplo:

- Nome: vpn-service1

- Roteador: suporte-router

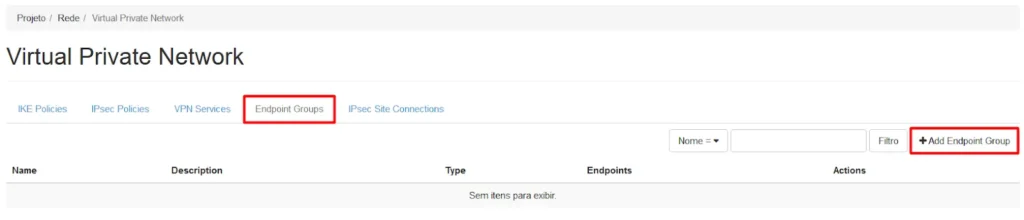

4. Estabeleça as redes de conexão de sua VPN

Para que a conexão VPN funcione adequadamente, é necessário estabelecer as redes de conexão:

- Rede local: rede da cloud na qual a VPN será configurada;

- Rede remota: rede da sua empresa(ou outro local a qual a VPN será estabelecida);

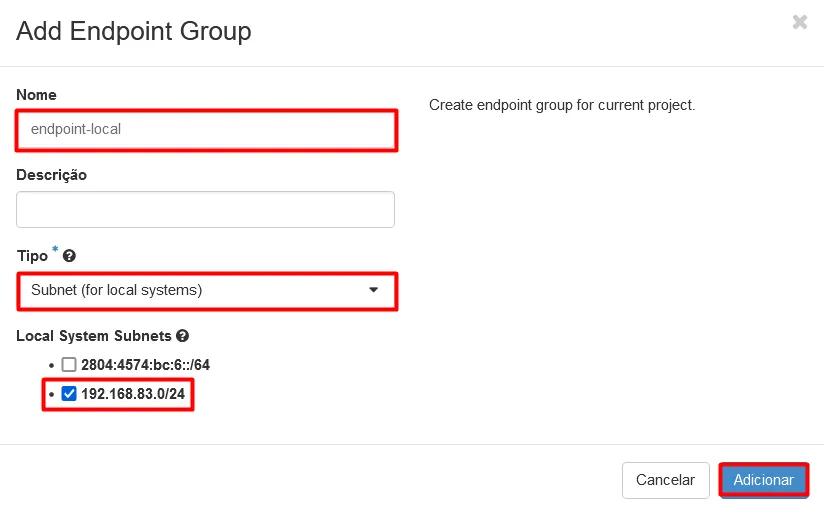

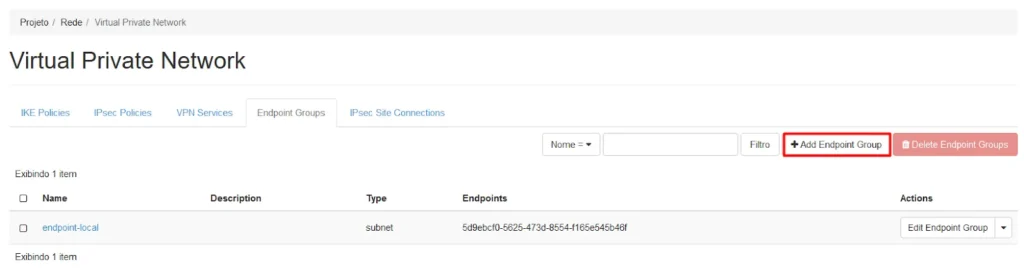

Vamos começar configurando a rede local. Para isso, clique em Add Endpoint Group na aba Endpoint Group:

Insira o nome para a conexão local no campo Nome. Depois, selecione Subnet (for local systems) no campo Tipo e selecione a rede local na qual você deseja configurar a conexão VPN no campo Local System Subnets.

Com isso feito, clique em Adicionar:

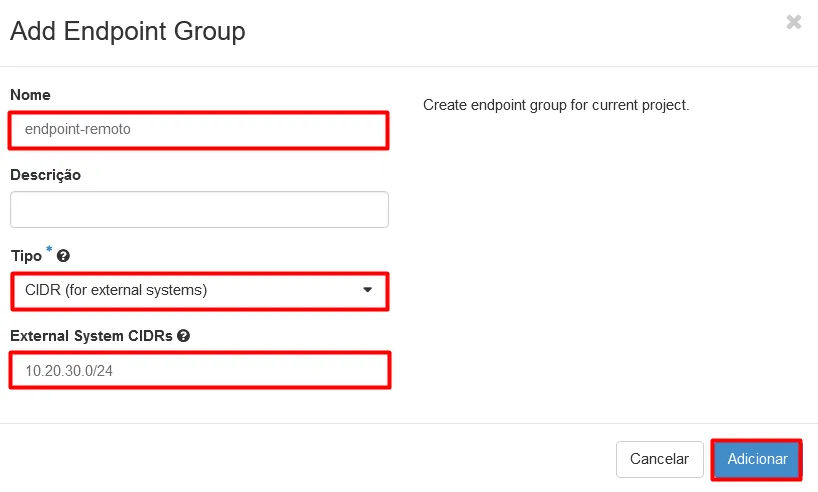

Agora, vamos configurar o outro lado da conexão: a rede remota. Para isso, clique novamente na aba Endpoint Group e depois, clique em Add Endpoint Group:

Insira o nome para a conexão remota no campo Nome. Depois, selecione CIDR (for external systems) no campo Tipo e insira a rede remota na qual será configurada a conexão VPN no campo External System CIDRs.

Com isso feito, clique em Adicionar:

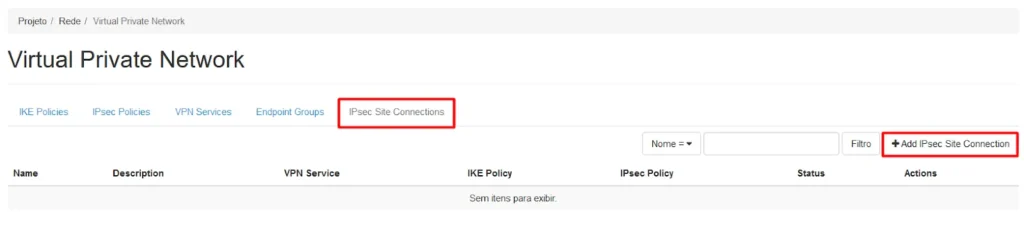

5. Configure as conexões IPsec

Na aba IPsec Site Connections é onde vamos centralizar todas as configurações definidas nos passos anteriores e inserir o IP público de conexão da rede da sua empresa, clique em Add IPsec Site Connection:

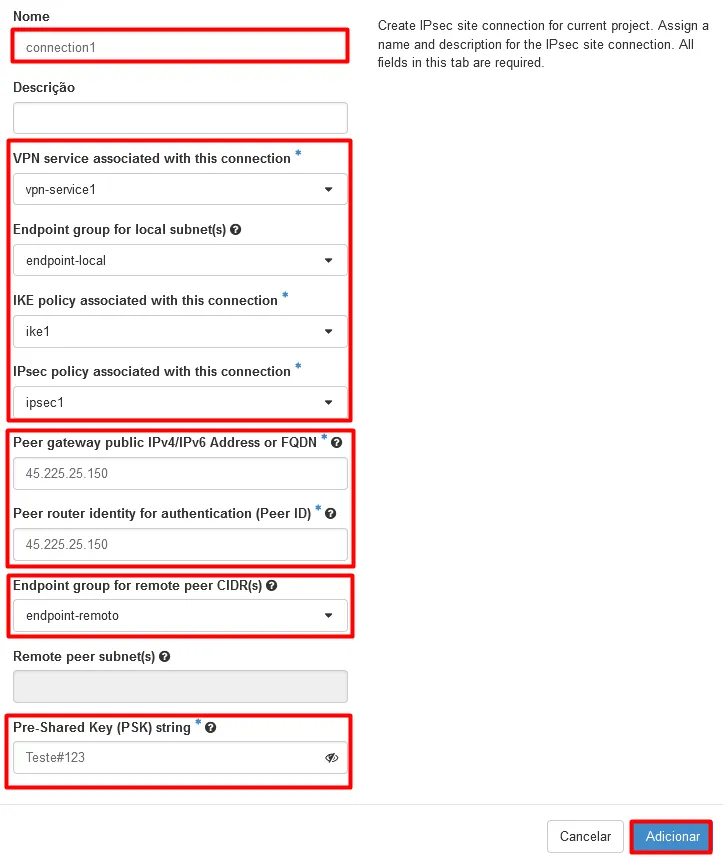

Na tela seguinte, selecione as configurações de Fase 1 e 2 já configuradas e insira as informações de IP público do outro lado da conexão, conforme o exemplo a seguir:

- Nome: connection1 (Insira um nome para a sua conexão);

- VPN service associated with this connection: utilize o mesmo nome definido no passo 3. No nosso caso, será vpn-service1;

- Endpoint group for local subnet(s): endpoint-local;

- IKE policy associated with this connection: ike1;

- IPsec policy associated with this connection: ipsec1;

- Peer gateway public IPv4/IPv6 Address or FQDN: 45.225.25.160 (lembrando que o IP será o link de saída da conexão remota);

- Peer router identity for authentication (Peer ID): 45.225.25.160 (basta repetir o IP informado anteriormente);

- Endpoint group for remote peer CIDR(s): endpoint-remoto (grupo da conexão remota criada no passo 5);

- Pre-Shared Key (PSK) string: Insira a chave da conexão (recomendados uma chave forte com pelo menos 32 caracteres);

Pronto, agora basta realizar as configurações da VPN no Firewall da sua empresa.

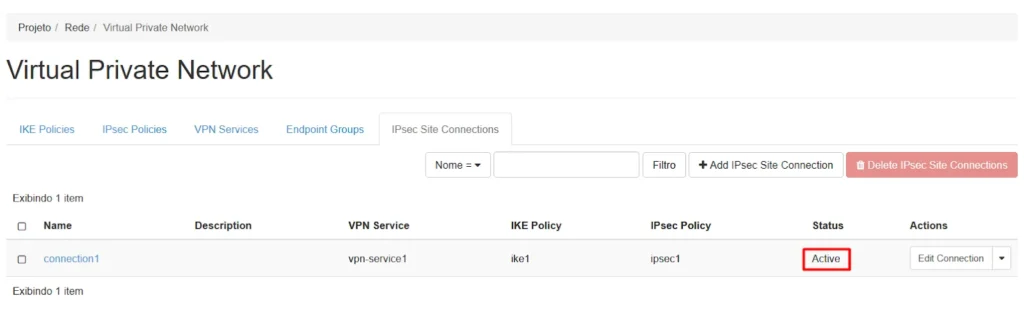

Quando estiver tudo configurado, a VPN aparecerá como Active:

Com isso feito, sua VPN estará pronta para utilização no seu ambiente.

Chegamos ao fim do nosso tutorial, mas se você quiser continuar aprendendo sobre os produtos do conjunto Binario Cloud Internet Network, basta acessar este link.