O que é LDAP (Lightweight Directory Access Protocol)?

LDAP é um protocolo que fornece acesso às informações de diferentes sistemas e aplicativos de computador, recuperando essas informações nos diretórios do computador.

A vantagem de utilizar o protocolo LDAP é que as informações em um diretório geralmente são lidas com mais frequência do que são gravadas ou modificadas. Isso porque um diretório é como uma base de dados, porém com informações mais descritivas e organizadas por atributos.

O protocolo LDAP permite que um aplicativo, executado na plataforma do computador de uma empresa, por exemplo, obtenha informações diversas dos usuários, como credenciais de acesso.

Centralizar esse tipo de informação simplifica o trabalho do gerenciador de informações da empresa, fornecendo um único ponto de administração. Além disso, como citado no exemplo anterior, as informações do usuário são fornecidas em um único local, reduzindo a quantidade de storage necessária para armazenar esse tipo de informação – e também a necessidade de manutenção do storage.

Um dos principais usos do protocolo LDAP é para acesso a Active Directory.

O que é OPNsense?

OPNsense é uma plataforma de segurança open source de licença BSD e núcleo monolítico com módulos carregáveis, mais utilizada pelas empresas pela sua funcionalidade de Firewall.

A plataforma inclui algumas funcionalidades, como detecção de intrusões, filtros para Web, autenticação em dois fatores e suporte para diversos tipos de end-points, de smart watches até servidores.

O OPNsense pode usar um servidor LDAP para fins de autenticação e para autorização de acesso parcial à interface gráfica do usuário (configurador Web). Ao usar o LDAP para a GUI, os privilégios devem ser definidos com o gerenciador de usuários local; para isso, é necessária a importação dos usuários da origem do LDAP.

Pré-requisitos para autenticar usuários OPNsense remotamente através do protocolo LDAP

Primeiramente, é necessário configurar a conexão remota através da VPN através do OpenVPN Client. Se você ainda não realizou este passo, confira este artigo da nossa FAQ.

Com a VPN configurada, basta seguir estes passos:

1. Adicione o servidor LDAP como fonte de autenticação no OPNsense

Para adicionar um novo servidor LDAP como fonte de autenticação no OPNsense, no gerenciador da plataforma, clique em Sistema > Acesso > Servidores.

Em seguida, clique em Adicionar servidor no canto superior direito, logo acima do formulário.

Insira as seguintes informações:

| Type | LDAP |

| Hostname or IP address | Digite o endereço IP do seu servidor de Active Directory |

| Port value | 389 (padrão) |

| Transport | TCP (padrão) |

| Protocol version | 3 |

| Bind credentials | Nome do domínio do servidor + usuário ADM |

| User DN: | cn = testusr, CN = usuários, DC = opnsense, DC = local |

| Password: | Senha do servidor |

| Search scope | One level |

| Base DN: | nome do seu domínio local, dc=opnsense, dc=local (opnsense.local) |

| Authentication containers | Selecione todas as opções da lista* |

| Extended Query | Manter em branco |

| Initial Template | MicrosoftAD |

| User naming attribute | sAMAccountName (padrão) |

| Read properties | Manter em branco |

| Synchronize groups | Manter em branco |

| Limit groups | Manter em branco |

| Automatic user creation | Manter em branco |

| Match case insensitive | Manter em branco |

*Lista:

Observação: caso utilize SSL / TLS, certifique-se de que a autoridade de certificação do servidor remoto esteja configurada na seção System > Trust Section.

Com as configurações realizadas na etapa acima, basta salvar e a etapa está concluída.

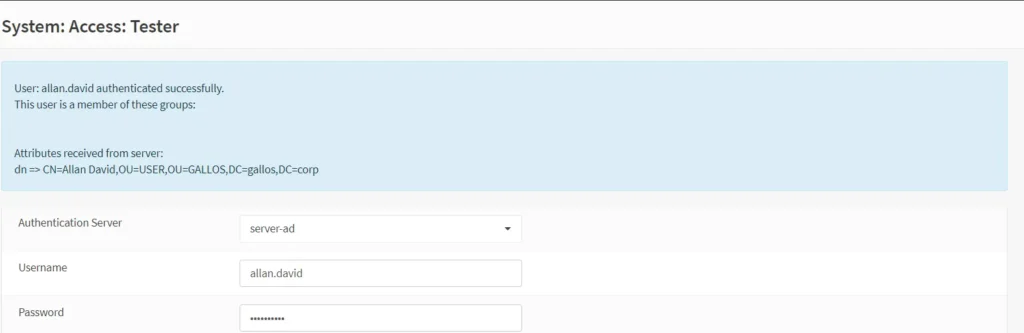

2. Teste o usuário cadastrado anteriormente

Para testar se o servidor está configurado corretamente, vá em System > Access > Tester. Selecione seu servidor LDAP e digite um nome de usuário + senha válidos.

Authentication Server: server-ad

Username: usuário do seu Active Directory

Password: senha do seu usuário

Clique em Testar e, se tudo estiver configurado corretamente, aparecerá algo como:

User: seu-user authenticated successfully.

This user is a member of these groups:

ldap_users

Se o teste falhar, a mensagem será algo do tipo:

The following input errors were detected:

- Authentication failed.

Neste caso, basta rever as credenciais de acesso e, se preciso, refazer as configurações descritas no passo 1. Com tudo pronto e devidamente testado, podemos avançar para a próxima etapa.

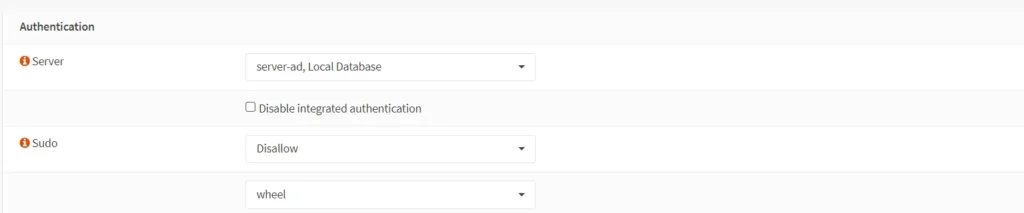

3. Habilite o servidor de autenticação

Acesse Sistema > Acesso > Configurações > Administração.

Na parte inferior, em Server, selecione o servidor LDAP recém-adicionado como primeira opção e, em segundo lugar, o banco de dados local. Por fim, salve.

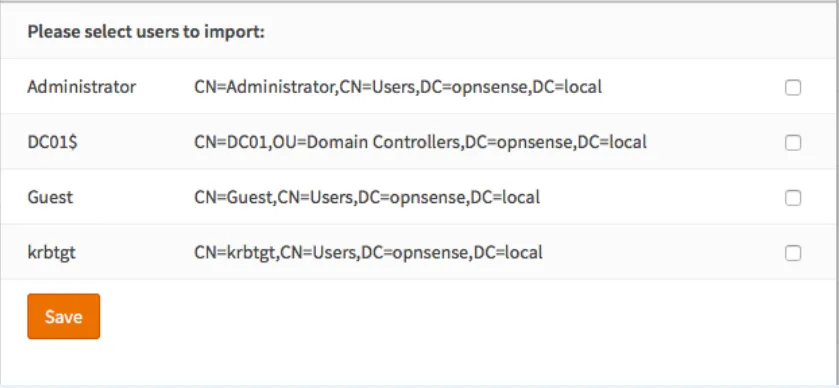

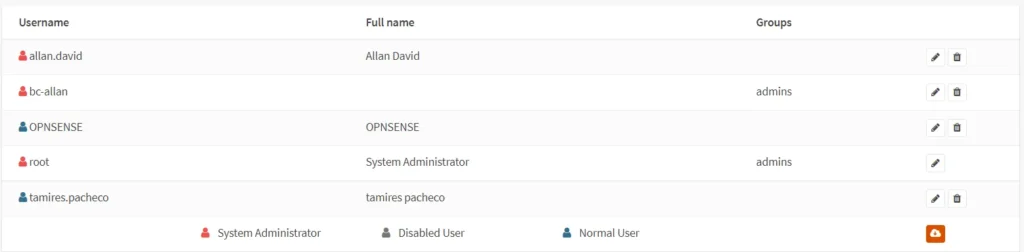

4. Faça a importação de usuários

Se quiser fornecer aos usuários do LDAP / Active Directory acesso ao GUI, você precisará importar os usuários para o gerenciador de usuários local do OPNsense. Isso pode ser feito manualmente ou de maneira automática.

Manualmente:

Acesse Sistema > Acesso > Usuários. Você verá um ícone de importação no formato de de nuvem, no canto inferior direito do formulário:

Basta clicar no ícone de importação e selecionar individualmente os usuários que você quer importar. Ao final, você terá um resultado parecido com este:

Automaticamente:

Basta selecionar a opção Automatic user creation. Ela substitui as importações manuais nos casos em que os detalhes dos usuários podem ser recuperados do servidor LDAP remoto.

Porém, os usuários criados com essa opção devem ser removidos manualmente do firewall quando são removidos de um dos servidores LDAP.

Depois disso, em ambos os casos, o OPNsense mostrará uma janela com várias opções de importação, desde usuários individuais, grupos, unidades organizacionais ou o domínios inteiros:

Marque as alternativas que façam mais sentido para você administrar.

5. Ative o acesso remoto via VPN

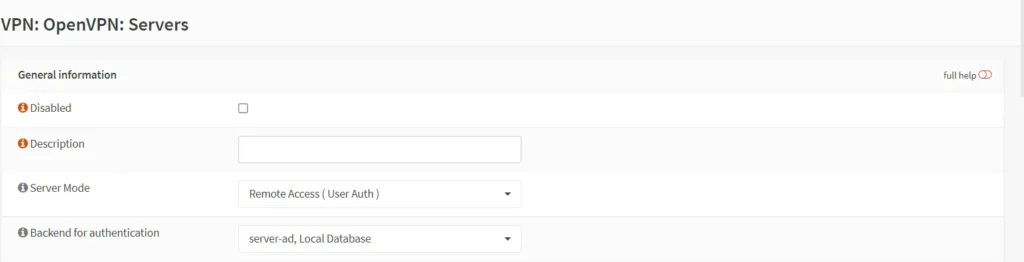

Acesse VPN > OpenVPN > Server. Depois, clique no botão de edição (pequeno lápis ao lado da opção listada) do túnel de VPN.

Observação: se você ainda não criou uma VPN para acesso remoto ao ambiente da sua empresa, recomendamos a leitura deste artigo antes de prosseguir.

Aparecerá a seguinte janela:

- Em Server Mode, marque a opção Remote Access (User Auth)

- Em Backend for authentication, deixe marcado em primeiro lugar o server-ad e em segundo lugar local Database

Depois, é só salvar.

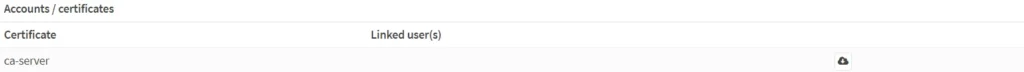

6. Importe o Client Export

Vá em Client Export, na parte inferior da página Accounts / Certificates. Você deverá ver uma tela parecida com a seguinte:

Baixa o CA-SERVER feito conforme indicado neste artigo e importe o mesmo para a máquina do usuário.

A partir daí, basta importar o CA-SERVER no OPEN VPN CLIENT conforme indicado neste artigo e entrar com seu usuário de domínio do Active Directory.

Chegamos ao fim deste artigo e, se você precisar de ajuda para acessar seus servidores de maneira remota, basta acionar nosso time de suporte através do Central.

Se quiser conhecer mais sobre as soluções de conectividade, acessibilidade e segurança da Binario Cloud, visite nossa seção sobre o conjunto de produtos Binario Cloud Internet Network.